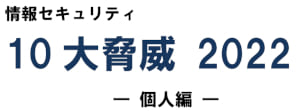

情報セキュリティ10大脅威2022について現役ハッカーが解説【組織編】

2022年1月27日にプレス発表されていました2022年度「情報セキュリティ10大脅威」の詳細な解説が2月28日にIPA(独立行政法人情報処理推進)から公開されました。

前年2021年度「情報セキュリティ10大脅威」が公開された際にも現役ハッカーとして解説をさせていただきましたので今年も現役ハッカーの目線で簡単に解説を行っていきたいと思います。

まずはどのような項目がランクインしたのかおさらいしておきましょう。

2022年度の「情報セキュリティ10大脅威」の注目点は2年連続で「組織」編で1位にランクインした「ランサムウェアの被害」でしょう。ランサムウェアは日本国内だけでなく全世界で多くに被害を発生させているマルウェアになります。感染してしまうと情報端末・システムの使用ができなくなり業務を停止せざる負えません。そして、それらを解消するために身代金を要求してきます。さらに盗んだデータを盾にさらに身代金を要求するという悪質な進化も遂げています。

前回、「情報セキュリティ10大脅威2022」の個人編に関して3つの項目をピックアップしてご紹介させて頂きました。すでに個人も狙われる時代になっています。誰かが守ってくれるわけではありません。自分の身は自分で守らなければいけません。これは組織にも言えることでしょう。自分の組織を守るのは自分だという意識で見て頂ければ幸いです。

関連記事

※情報セキュリティ10大脅威2022について現役ハッカーが解説【個人編】

・IPA(独立行政法人情報処理推進機構):情報セキュリティ10大脅威 2022(外部サイトに移ります。)

「情報セキュリティ10大脅威」を見ていくうえでの注意点

「情報セキュリティ10大脅威」のランキングを見ていくうえでの注意点がいくつか存在しています。

この注意点はIPA(独立行政法人情報処理推進)からも出されています。

①ランキングにとらわれず自分の立場や環境を考慮する事

「情報セキュリティ10大脅威」は前年(今回でいえば2021年)の被害事例や社会的に注目度の高かったトピックスに基づいて選考委員会の会員の投票によってランキングされたものであり、上位の脅威だけに対策を講じておけば良いというわけではありません。

あくまで、情報セキュリティ対策は自分が置かれている立場や情報を扱う環境等を考慮してランキングを参考にして対策を講じてください。

②ランクインした脅威がすべてではない

今回のランキングで新しく登場した項目も存在します。その反面いままでランクインしていた項目がなくなってもいます。

しかし、ランキングが外れたからといってその脅威が100%無くなったわけではありません。前述したとおりこの「情報セキュリティ10大脅威」は前年の重要トピックスによって構成されています。

そして、情報セキュリティにおける脅威は数千、それ以上存在していると思います。日々専門機関・大学などでは情報セキュリティに関する研究が行われています。

ブラックハッカーたちは有効な攻撃方法を編み出していきます。

ランクインしなかった脅威だからといって対策を行わなくて良いわけではありません。これからも依然変わらない脅威として存在しているので継続して対策を講じていく必要があります。

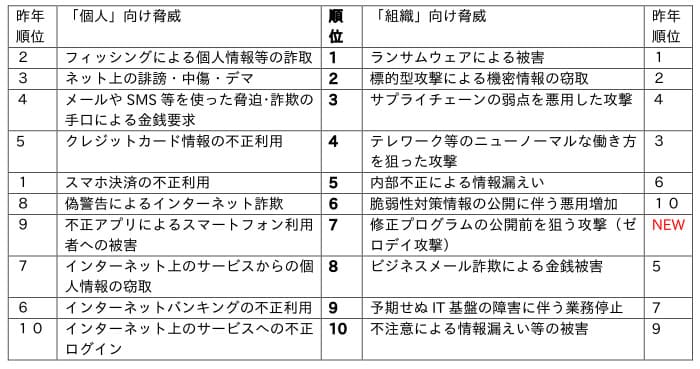

③情報セキュリティ対策は基本が最も重要

情報セキュリティにおける脅威は年々高度に巧妙化していると言われています。しかし、脅威一つ一つを深く読み解いていくとどれだけ高度で巧妙化している攻撃でも入口は同じ様なものです。

「脆弱性を利用する」「ウイルス感染させる」「ソーシャルエンジニアリングを駆使する」などいつの時代も変わらず基本的手口が利用されています。

つまりは、対策を行う際も基本を忠実に行うことが重要なってきます。「情報セキュリティ対策の基本」を忠実に実行することによって被害に遭う確率を大幅に低減できます。そして、万が一被害が発生してしまっても被害を最小限に留める事が出来ます。

基本の対策が出来ない中高度な対策を行ってもあまり意味はないかもしれません。

昨今多くの企業や個人がGoogleDriveやOneDrive、icloudなどのようなクラウドサービスを利用するシーンが増加しています。そのようなクラウドサービスを利用する際には下記の情報セキュリティ対策の基本がより重要になるとされます。

組織におけるサイバー攻撃や情報セキュリティインシデントは年々増加

組織においてDX(デジタルトランスフォーメーション)の導入が加速しています。以前よりICTの動きが加速しており多くの情報機器が利活用されている状況になっています。しかし、DXの導入やICTの活用は便利を与えてくれますが、その代償として情報セキュリティへの責任を求めてきます。

現に組織に対するサイバー攻撃や情報セキュリティインシデントの発生は年々増加傾向にあります。そして、新型コロナウイルスの感染拡大に伴い働きの変化はこの状況に拍車をかけています。

そして、攻撃者はより狡猾に組織を攻撃してきます。ランサムウェアや脆弱性の利用、ソーシャルエンジニアリングの強化など常に武器を磨いています。組織はこのような状況を正しく理解し、情報セキュリティ対策を常にアップデートしていくことが求めらます。

情報セキュリティ対策の第一歩に「敵を知る」ということがあります。自分の業界はもちろんですが、それ以外の業界でどの様な攻撃・インシデントが発生しているか把握することが重要でしょう。今回はその「敵を知る」対策の一環にしていただければ幸いです。

第1位 ランサムウェアによる被害

ランサムウェアとはウイルスの一種です。PC やサーバーなどの情報端末に感染すると、端末のロックや、データの暗号化が行われ、その復旧と引き換えに金銭を要求してきます。

また、重要な情報が窃取されることもあり、社会的信用を失うおそれがあります。さらに、復旧に時間が掛かる場合、更なる経済的損失につながるおそれもあります。

【脅威と影響】

PC やサーバーのデータを暗号化し、データを復旧することと引き換えに、金銭を要求する等の脅迫文を画面に表示するランサムウェアと呼ばれるウイルスの被害が確認されています。

暗号化前に重要情報を窃取し、金銭を支払わなければ窃取した情報を公開すると脅迫する攻撃「二重の脅迫( doubleextortion)」も近年確認されおり手口が巧妙かつ高度になっています。

脅迫に従うことによる金銭的被害に加え、窃取された重要情報(組織の機密情報や個人情報等)の漏えいにより信用の失墜にもつながるおそれがあります。なお、金銭を支払ったとしても、データの復旧や漏えいした情報の削除が行われるとは限りません。

攻撃手口

ランサムウェアの攻撃手口・感染手口は従来のマルウェアと何ら変わりはありません。基本的な感染経路になります。

・メールからの感染

メールの添付ファイルやメール本文中のリンクを開封・クリックすることでランサムウェアに感染させます。

・ウェブサイトからの感染

脆弱性等を悪用しランサムウェアをダウンロードさせるよう改ざんしたウェブサイトや攻撃者が用意したウェブサイトを閲覧することで感染します。

・脆弱性によりネットワーク経由で感染させる

ソフトウェアの脆弱性を未対策のままインターネットに接続されている機器に対して、その脆弱性を悪用してインターネット経由で感染させます。2022年現在ではVPN装置の脆弱性を利用してランサムウェアの感染につなげる攻撃が増加しています。

対策と対応方法

ランサムウェア対策は他のマルウェア対策と何ら変わりはありません。基本的な対策を忠実に実施することが重要です。対応に関してはバックアップデータ等からのデータ復旧などを前提とするべきでしょう。身代金を支払うという選択肢もありますが、推奨されていません。

・組織としてのランサムウェア対応体制の確立

対策の予算の確保と継続的な対策の実施を行うと同時にCIO など専門知識を持つ責任者を配置することが組織としては求められます。また、情報処理安全確保支援士といった専門家の援助も必要でしょう。

・「情報セキュリティ対策の基本」を実施

上記で示しているような「情報セキュリティ対策の基本」を実施することが重要になります。

・機器の脆弱性対策を迅速に行う

パッチ適用を迅速に行い、サポート切れのOSは利用停止し、リスクを最小化することが必要になります。

・バックアップの取得

取得だけでなくバックアップから復旧できることを定期的に確認する必要があります。バックアップ用のストレージはバックアップ時以外は物理的に端末から切り離し管理することが重要です。(端末と接続したままだと、端末がランサムウェアに感染した際にバックアップデータも暗号化されてしまう可能性があるため。)

・添付ファイルやリンクを安易にクリックしない

この対策はランサムウェアだけでなく他のマルウェアの予防になります。従業員・スタッフのリテラシーの強化が組織のセキュリティ対策の強化の近道です。

・バックアップからの復旧

ランサムウェアの駆除や隔離が出来た状態でバックアップデータからデータを復号しましょう。

・復号ツールの活用

IPA(独立行政法人情報処理推進機構)やトレンドマイクロ社といったセキュリティベンダーではランサムウェアの復号ツールを公開しています。既知のランサムウェアであればこのツールを使用することでデータの復号ができる可能性があります。

※トレンドマイクロ社 ランサムウェア ファイル復号ツール

*https://helpcenter.trendmicro.com/ja-jp/article/TMKA-19400/

現役ハッカーの目線

ランサムウェアは攻撃者にとって「金のなる木」「金脈」などと揶揄されます。それだけ、金銭の獲得が容易なマルウェアになります。また、企業に対して業務の妨害という攻撃もすることができ一石二鳥のツールになります。非常に効率の良いありがたいツールです。

このようなことからランサムウェアを開発して誰でも簡単に使えるようにカスタマイズし販売するビジネスも活発になっています。このビジネスがランサムウェア攻撃の増加を助長しています。今後さらにランサムウェアによる被害は拡大していくでしょう。

また、ランサムウェアの進化も起こると考えれます。攻撃者はあの手この手で金銭を効率よく獲得する方法を考えてきます。さらに巧妙に高度な攻撃になっていくと予想できます。

ランサムウェアだけでなくマルウェア感染、他のセキュリティインシデントにも共通して言えますが、リテラシーの強化がさらに重要な対策になっていくような気がします。

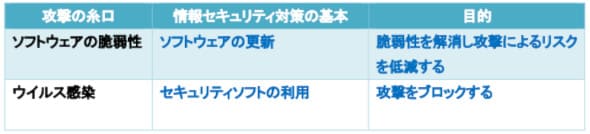

第3位 サプライチェーンの弱点を悪用した攻撃

商品の企画・開発から、調達、製造、在庫管理、物流、販売までの一連のプロセス、およびこの商流に関わる組織群をサプライチェーンと呼びます。

このサプライチェーンの関係性を悪用し、セキュリティ対策の強固な企業を直接攻撃せずに、その企業が構成するサプライチェーンの中でセキュリティ対策が手薄な関連組織や利用サービスの脆弱性等を最初の標的とし、そこを踏み台として本命の標的である組織を攻撃する手口があります。

関連組織に預けた情報が漏えいしたり、本来の標的である企業が攻撃を受けたりすることで被害が発生します。

2022年3月1日にトヨタ自動車の全国すべての工場が操業停止しました。その理由がサプライチェーン上にある関連する部品会社へのサイバー攻撃でした。現在は様々な企業が複雑で大きなサプライチェーンでつながっています。その為、どこか1社でも攻撃を受けてしまうとサプライチェーンでつながった多くの企業に打撃を与えてしまいます。

【脅威と影響】

組織には、必ず何らかの形でサプライチェーンとの関係性が存在します。

例えば、取引先や委託先、導入しているソフトウェアまでと多岐にわたります。直接攻撃が困難な組織に対し、そのサプライチェーンの脆弱な部分を攻撃し、そこを経由して間接的または段階的に標的の組織を狙います。外部に対しては強固なセキュリティ対策を行っている組織でも取引先等のサプライチェーンを足掛かりとされることで、攻撃者の侵入を許してしまうおそれがあります。

攻撃を受けた場合、機密情報の漏えいや信用の失墜等、様々な被害が発生します。

また、取引先の組織においても、自組織が被害を受けるだけでなく、取引相手にも損害を与えてしまうことで、取引相手を失ったり、場合によっては、損害賠償を求められたりするおそれがあります。

攻撃手口

・取引先や委託先が保有する機密情報を狙う

標的の組織よりもセキュリティが脆弱な取引先や委託先等を攻撃し、その組織が委託業務において保有していた標的組織の機密情報等を窃取します。

・ソフトウェア開発元やMSP 等を攻撃し、標的を攻撃するための足掛かりとする

ソフトウェアの開発元やサービス提供元、企業システムの運用・監視等を請け負う事業者(MSP)が利用するオープンソースや提供されているソフトウェアアップデートに攻撃者がウイルスを仕込んだりします。

その後、開発元等から公開されたアップデートを適用した利用者がウイルスに感染し、そのウイルスを介して標的組織に侵入します。

対策と対応方法

・業務委託や情報管理における規則の徹底

製造においては原材料や部品の調達経路、物流経路等も考慮する必要があります。

・報告体制等の問題発生時の運用規則整備

攻撃を受けた場合を想定し、インシデント対応計画を整備し、定期的な訓練により見直していく必要があります。

・信頼できる委託先、取引先組織の選定

商流に関わる組織の信頼性評価や品質基準を導入し、定期的に監査を行う必要があります。

・契約内容の確認

組織間の取引や委託契約における情報セキュリティ上の責任範囲を明確化し、合意を得る必要があります。また、賠償に関する契約条項を盛り込むことも有効的です。

・委託先組織の管理

委託元組織が委託先組織のセキュリティ対策状況と情報資産の管理の実態を定期的に確認できる契約とすることが重要です。

現役ハッカーの目線

サプライチェーン攻撃は非常に理に適った攻撃だと言えます。強固な対象に対して無謀で非効率な攻撃を繰り返すのではなく、脆弱な対象に効率よく攻撃して強固な対象に対する侵入経路を確保する。

サプライチェーンが複雑に絡み合っているが故の弱点が必ずあります。その弱点を的確につくことで強固な牙城を崩すことが可能になります。

今後、サプライチェーンを利用した攻撃はこれまで以上に増加するでしょう。そのような状況下では中小企業だから、予算がないからなどといった言い訳は通用しなくなります。一定のセキュリティに達していない企業はサプライチェーンの枠から孤立してしまうでしょう。「自分は大丈夫」「自社は関係ない」とは言えなくなっています。

第6位 脆弱性対策情報の公開に伴う悪用増加

ソフトウェアや機器類の脆弱性対策情報の公開は、脆弱性の脅威や対策情報を製品の利用者に広く呼び掛けられるメリットがあります。

一方で、その情報を攻撃者に悪用され、当該製品に対する脆弱性対策を講じていないシステムを狙う攻撃が行われています。

近年では脆弱性関連情報の公開後に攻撃コードが流通し、攻撃が本格化するまでの時間もますます短くなっています。

【脅威と影響】

一般的に、ソフトウェアに脆弱性が発見された場合、当該ソフトウェアの開発ベンダー等が脆弱性の修正プログラム(パッチ)を作成します。その後、ベンダーはセキュリティ対応機関等と連携するか、または自身で脆弱性対策情報として脆弱性の内容とパッチまたは対策方法を公開し、当該ソフトウェアの利用者へ対策を促します。

一方、公開された脆弱性対策情報を基に攻撃者が攻撃コード等を作成し、パッチ適用等の対策を実施していないソフトウェアに対して脆弱性を悪用した攻撃を行うことで、情報漏えいや改ざん、ウイルス感染等の被害の発生が確認されています。特に、Apache Struts2 や WordPress(プラグイン含む)といった広く利用されているソフトウェアの脆弱性の場合、攻撃コード等が公開されると被害が広範囲に拡散するおそれがあります。

昨今、脆弱性が発見されてからそれを悪用した攻撃が発生するまでの期間が短くなっており、より迅速な対応が求められます。

攻撃手口

・対策前の脆弱性(N デイ脆弱性)を悪用

ソフトウェアに脆弱性が発見され、パッチや回避策が公開されたものの、そのパッチを適用するか回避策を講じるまでにはいくらかの時間が掛かります。この未対応の時間に存在する脆弱性をN デイ脆弱性と呼ばれます。

また、POC コードを公開され、攻撃に悪用されることもあります。ソフトウェアの管理が不適切な企業は、未対応の時間が長くなるため、被害に遭うリスクが大きくなります。

・公開されている攻撃ツールを使用

公開された脆弱性に対する攻撃ツールは短期間で作成され、ダークウェブ上のウェブサイト等で販売されたり、攻撃サービスとして提供されたりすることがあります。

また、オープンソースのツールに脆弱性を利用する機能が実装され、それを悪用されることも確認されています。

対策と対応方法

・資産の把握、対応体制の整備

パッチまたは回避策を適用する場合、サービスが正常に動作することを事前に検証する必要があります。そのため、検証するための体制や環境も事前に準備する必要があります。

・脆弱性関連情報の収集と対応

脆弱性の情報をいち早く収集できる体制を構築しておく必要があります。また、自社に関連する脆弱性が報告された際の行動指針マニュアルなどを用意しておくことは有効です。

・攻撃の予兆/被害の早期検知

UTM、IDS/IPS、WAF、仮想パッチ等の導入を行う必要があります。また導入後も対策情報(設定等)を定期的に更新する作業を想定し、予算や体制を確保することが必要です。

現役ハッカーの目線

「脆弱性」。この言葉はセキュリティを考える際に切っても切り離せない言葉でしょう。

脆弱性はすべての攻撃に利用されます。そして。組織には数えきれないほどの脆弱性が存在します。技術的な脆弱性、人的な脆弱性、環境的な脆弱性。これらの脆弱性を攻撃者は巧みに利用してきます。脆弱性がすべての攻撃の入り口になります。脆弱性を軽んじている組織のセキュリティ対策は不完全であり、脆いです。

自分の組織にどのような脆弱性があるのか再度確認することが必要です。

第8位 ビジネスメール詐欺による金銭被害

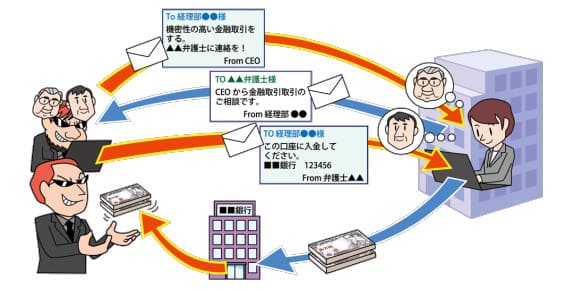

ビジネスメール詐欺(Business E-mail Compromise:BEC)は、巧妙な騙しの手口を駆使した偽のメールを組織・企業に送り付け、従業員を騙して送金取引に関わる資金を詐取する等の金銭被害をもたらすサイバー攻撃です。2021 年も経営者になりすました手口が引き続き確認されています。

【脅威と影響】

取引先や自社の経営者等を装い、偽のメールを組織の従業員へ送りつけ、攻撃者が用意した口座へ送金させる金銭的な被害をもたらすビジネスメール詐欺が行われています。

差出人(送信元)のメールアドレスは取引先を模したメールアドレスや本物のメールアドレスを使ったり、不自然な日本語が少ないメール本文だったり等、本物のメールと見分けづらいようになっています。

受信者が偽のメールを本物のメールとして取り扱ってしまうと攻撃者が用意した口座に送金してしまうおそれがあります。ビジネスメール詐欺は組織内外における金銭の授受を装うため金銭の被害は高額になる傾向があり、組織が被害に遭った際の影響が大きくなっています。

攻撃手口

・取引先との請求書の偽装

取引先と請求に係るやり取りをメールで行っている際に、攻撃者が取引先になりすまし、攻撃者の用意した口座に差し替えた偽の請求書等を送りつけ、振り込ませようとします。

なお、攻撃者は取引のやり取りや関係している従業員の情報を何らかの方法により入手した上で攻撃を仕掛けてきます。

・経営者等へのなりすまし

組織の経営者等になりすまし、同組織の従業員に攻撃者の用意した口座へ振り込ませます。

この時、攻撃者は事前に入手した経営者や関係している従業員の情報を利用し、通常の社内メールであるかのように偽装してきます。

・窃取メールアカウントの悪用

従業員のメールアカウントを乗っ取り、その従業員の取引実績のある組織の担当者へ偽の請求書等を送り付け、攻撃者の用意した口座に振り込まさせます。

メール本文は巧妙に偽装され、送信元が本物のアカウントであるため、受信したメールが攻撃であることに気づきにくいようになっています。

対策と対応方法

・ガバナンスが機能する業務フローの構築

金銭が絡むものは特に上長や複数名の確認、取引相手(請求元)へのメール以外での事実確認を必要とするなど、個人の判断や命令で取引や金銭の移動がされないルールやシステムの構築が必要です。

・メールだけでなく複数の手段で事実確認

振込先の口座変更等がある場合、電話等、メール以外の方法で取引先に確認する。また、口座の名義等を金融機関に確認する必要があります。

・普段とは異なるメールに注意

普段とは異なる言い回しや、表現の誤り、送信元のメールドメインに注意する必要があります。

・判断を急がせるメールに注意

至急の対応を要求する等、担当者に真偽の判断時間を与えないようにする手口も考えられます。真偽を確認するフローを策定しておく必要があります。

現役ハッカーの目線

ビジネスメール詐欺とは少し異なりますが、「Emotet」と呼ばれるウイルスの感染が2022年に急増しています。このEmotetは感染した端末内のメールアドレスやメールの内容を取得して、そのメール内容の続きからなりすましメールを送信していくマルウェアになります。

サイバー攻撃やセキュリティインシデントの起因の大半がメールになります。それだけメールがセキュリティにおいて重要なものになります。つまりは、メールを利用する人間のリテラシーが重要になるという事です。情報セキュリティ教育を行い不審なメールへの免疫を高めることが重要でしょう。

まとめ

今回は「情報セキュリティ10大脅威」2022の組織編のランキングの中から4点ピックアップして解説してきました。

前述している通り、このランキングに入っていない脅威も多く存在しています。自分の立場・環境によって脅迫度は変化します。

自分の置かれている環境をしっかり分析して適切な対策を行っていくことが被害を抑える・軽減する一番の近道です。対策ソフト頼みの対策で防げる時代とうの昔に去りました。

なにが必要対策なのかこれからのニューノーマルな働き方をする上で大事ことは何かを考えて対策を行っていきましょう。

情報セキュリティ対策は重大な経営リスクです。企業・組織を運営・継続させるために必要な投資だという考えが大切になります。「自分は大丈夫」の考えはなくしましょう。