2020年も残すところ後わずかになりました。

リアルのことでは2020年は新型コロナウイルスの影響で激変の年になりました。

では、サイバーなところでは2020年どのようなことが起きてていたのか見てみましょう。

多くのセキュリティベンダーさんが情報セキュリティに関する2020年まとめやランキングを出しています。それらを見るとどうしても一般の方の認知度で語っている部分があります。(否定は全くしていません)

しかし、今回の記事では現役ハッカーの目線で気になった情報セキュリティインシデントを振り返りたいと思います。

そして2021年どのようになるのか考えていきましょう。

EmotetやIcedIDのようなスパムメールの流行

2019年末ごろから日本で感染が拡大してきた「Emotet」。そして2020年10月頃から広がった「IcedID」。

Emotetに関しては多くの国内企業・組織で感染事例が報告されており、2020年リアルでは新型コロナウイルス、サイバーではEmotetの年と言っても良いかもしれません。それだけ情報セキュリティの業界に大きな影響を与えてマルウェアになります。

そして、2020年末にEmotetと似たタイプのマルウェアであるIcedIDの出現。

一度は陰りを見せていたスパムメールを利用した攻撃。それらが再び流行し今後も流行することになるでしょう。

現役ハッカーの目線

なぜEmotetとIcedIDに注目したのか説明しましょう。

スパムメールはブラックハッカーにとっては基本中の基本の攻撃になります。そのためこれまで多くのスパムメールが流行していました。しかし、スパムメールの流行と同時に我々のような情報セキュリティに強い人間だけではなく一般の方々もスパムメールに対してある種の抗体ができ、なかなか引っかかることが少なくなってきました。(それでも一定数引っかかる人間はいます。)

しかし、今回のEmotetやIcedIDはこれまでのスパムメールとは少し異なる特徴が存在します。

それは、正規のメールアドレスからスパムメールが送られてくるということです。これまでのスパムメールの多くは曖昧な日本語であったり、不審なメールアドレス、身に覚えのない内容などが一般的でした。しかし、Emotetは正規のメールアドレスが使用され、そのメールアドレスから送られてくるであろう内容が送られてくるためなかなか気付くのが難しくなっています。

Emotetの怖いところは横にも感染し、自分のメールアドレスが知らないうちに使用されているという点です。知らない中に組織中が感染しているなんてことはザラにあります。また、自分のメールアドレスが使用され気付かない中に攻撃に加担してしまいます。

また、Emotetは感染しても目に見えるような被害が発生していない様に見えます。単にメールアドレスが使用されスパムメールの送信に利用されている様な被害しか見えてきません。しかし、本当に怖いことは他のマルウェアの感染を誘発する可能性が存在するということです。ある情報セキュリティベンダーの調査によるとEmotetに感染した組織が後にランサムウェアなどの多く感染していると報告しています。

ブラックハッカーたちはEmotet・IcedIDの感染拡大で再認識したことがあります。

それは、「メールという媒体がサイバー攻撃の糸口として未だ有効である」と。これは非常に重要なことです。

今後、Emotet・IcedIDのようなマルウェアは多く出現し、多くの被害をもたらすことになると予想されます。メールセキュリティは当然ながら一人一人の使用の仕方(情報セキュリティリテラシー)の向上が非常に大切になっていきます。

カプコンを襲ったランサムウェア

2020年11月にゲーム制作会社「カプコン」がランサムウェアに被害に遭いました。ランサムウェア自体はこれまで各国・各業界問わずに感染事例の報告が挙げられていました。

しかし、今回のカプコンを襲ったランサムウェアはこれまでのランサムウェアと変わった特徴を持っておりとうとう日本にも上陸してきたかと思いました。

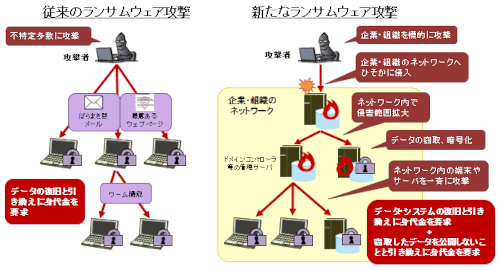

その特徴とは「人の手で行われるランサムウェア攻撃」と「2重の脅迫」です。

「人の手によるランサムウェア攻撃」についてはこれまでランサムウェアの拡散・攻撃を行う際ブラックハッカーたちはほとんどの作業・工程を自動で行っていました。つまりは攻撃の対象を絞らず不特定多数に対して攻撃を仕掛けていました。しかし、近年のランサムウェアの攻撃はいわゆる標的型攻撃と同じように標的を絞りブラックハッカーはその標的をじっくりと研究・検証を重ね攻撃を行うようになってきたのです。

「2重の脅迫」についてはこれまでのランサムウェアでは身代金に対価として暗号化したデータの復旧を行っていました。しかし、最近のランサムウェアではデータの復旧と身代金が払われなかった際にはデータを一般に公開すると脅迫を行うようになっています。

現役ハッカーの目線

この新しいタイプのランサムウェアをハッカーの目線で紐解いて行きましょう。

まず「人の手によるランサムウェアの攻撃」に関しては、前述したとおりこれまでは不特定多数を標的に「数打てば当たる」理論で攻撃が進行していました。しかし、現在のランサムウェアの攻撃では標的を明確し、じっくりと攻撃を仕掛けるようになってきています。そのような背景には攻撃の組織化が存在します。近年のサイバー攻撃は攻撃のビジネス化・組織化が大きく発展してきており誰でも手軽に攻撃が出来る、そして攻撃を組織化することでより高度な攻撃を効率よく展開できる様になっています。そのため攻撃を自動化することなくじっくりと定めた標的を狙い撃ちすることが容易になっています。この標的型の攻撃に関しては大企業だけでなく中小企業の方もより注意深く警戒する必要があるでしょう。

「2重の脅迫」に関しては、これまでのランサムウェアはデータの復旧を対価に身代金を要求してきていました。しかし、現在セキュリティベンダーや専門家の方々の努力により多くののランサムウェアのデータ復旧ツールが出回っています。そのため、身代金を払うことなくデータの復旧が出来るようのなっています。そのためブラックハッカーたちは身代金を確実に手に入れるためにデータの公開という「2重の脅迫」を行うようになったと考えられます。

新型コロナウイルスに関連する攻撃

最後の内容は「新型コロナウイルスに関連する攻撃」です。

2020年前述したようにリアル世界では新型コロナウイルスの感染拡大により国内はもとより全世界で異例の1年になりました。そんな中サイバーの世界でも新型コロナウイルスに関連する攻撃が多く広がり被害をもたらしてきました。

日本国内では、マスクの供給が追い付いていない時期ではマスクの配給を偽るフィッシングや10万円の特別給付金が決定した際は申請方法を語るフィッシングなどが多く出回りました。

世界に目を向けるとワクチンの製造に関する情報を狙った国家ぐるみのサイバー攻撃が行われました。また、新型コロナウイルスの患者で大変な状況にある医療機関をターゲットにした攻撃も見られました。

また、新型コロナウイルスとは直接は関係ありませんが今年急増したテレワークにより組織内だけではなく個人の端末を狙う攻撃も急増し、情報セキュリティを取り巻く環境を今一度考えなおさなくてはいけない時期に来たのではないでしょうか。

新型コロナウイルスに便乗した攻撃への注意喚起

日本サイバー犯罪対策センター:https://www.jc3.or.jp/info/heads-up.html

現役ハッカーの目線

ハッカーは常に世の中の情勢を把握しなければいけない人種です。

特に攻撃にも流行が存在しています。そしてブラックハッカーたちは如何にして攻撃を成功に導くかを常に考えています。技術的な事は当たり前です。

しかし、ブラックハッカーたちがそれ以上に考えているのが「どのように人間をだますか」です。

よく、「高性能のセキュリティ対策ソフトを導入しているから大丈夫」という声を耳にします。それは高性能のセキュリティ対策ソフトが存在していることはブラックハッカーたちも知っています。だからこそ人間をいかに騙すかが重要になってくるのです。

2020年の新型コロナウイルスは非常に良いネタでしょう。リアル世界で目に見えない恐怖で不安になっている中、「マスクが手に入る」「お金がもらえる」「コロナウイルスにならない」など甘い言葉で騙し、刈り取っていくのです。

ハッカーの中ではこのような言葉があります。「一流のブラックハッカーは最強の詐欺師でもある」。人の心を見透かす。それがブラックハッカーたちなのです。

今回の新型コロナウイルスに関連する攻撃は非常に情報セキュリティ対策の根幹が見える事例だと思います。

情報セキュリティ対策で一番大切なことは「人」なのです。「自分は大丈夫」「自分なんて狙われない」と考えている方が一番危ないのかもしれません。

まとめ

2020年の情報セキュリティを振り返る。3つの事例をご紹介しました。

現役ハッカーとしての視点での解説いかがでしたでしょうか?

以外に基本的な事ではないでしょうか?

情報セキュリティ対策、基本が非常に大切です。基本に則り対策を行えばそこまで怖がることありません。攻撃がいかに高度に巧妙になろうと行うことは大きく変わりません。対策の比重が変わるだけです。

これから攻撃の組織化・ビジネス化、テレワークの推奨など情報セキュリティ対策・ITを取り巻く環境は大きく変化していきます。その中で重視するべき対策は「情報セキュリティ教育」だと考えています。勿論システム的な防御も非常に大切です。しかし、攻撃に入口は「使用する人間」。インシデントが発生した際に対応するのも「使用する人間」なのです。

「情報セキュリティ教育」を行い常に変化していくIT環境、情報セキュリティの環境に柔軟に対応していくことが今後さらに重要になっていくのではないでしょうか。