【現役ハッカーが教える情報セキュリティ入門】ランサムウェアとは??実害と対策を徹底解説!!

現在、日本ではランサムウェアと呼ばれるマルウェア(サイバー上のウイルス)に関する被害報告が相次いでいます。

大きな事件ではゲーム制作会社「カプコン」がこのランサムウェアの被害にあい、最大で35万件の顧客情報などといった社内情報が流失したと言われています。

では、この「ランサムウェア」と何なのか、どのように対策すればよいのかをハッカー目線で簡単に説明していきたいと思います。

※当ブログは、アフィリエイトプログラムに参加して商品を紹介しております。当ページのリンクを介して商品を購入すると著者に収益が発生することがあります。

目次

ランサムウェアとは何ぞや??

ランサムウェア(Ransomware)とは「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせて作られた造語になります。

マルウェアの一種になります。

なぜ「Ransom(身代金)」という言葉が使用されたのか?

それは、このマルウェアに感染した際に起こる症状に由来します。

ランサムウェアに感染したPCやスマートフォンなどの電子機器は勝手に画面がロックされたり、端末内に保存されているデータを勝手に暗号化されたり、使用不可能な状態にされてしまいます。また、感染した端末だけではなく感染した端末と接続されている端末のデータも暗号化される場合も存在します。

これらのように制限を掛けられた端末の制限を解除するために攻撃者(ランサムウェア使用者)は「身代金」として金銭やビットコインを要求してきます。そのため「Ransom(身代金)」と言う言葉が使用されるようになりました。

また、攻撃者は身代金要求の際に実際に電話などを掛けてくるのではなく、画面上にタイムリミットと金額等を表示させ、金銭を要求してきます。

その要求に従わなかった場合は暗号化されたデータを完全に削除されてしまいます。つまり、データを人質に取られてしまうのです。

感染経路は??

ランサムウェアの感染経路は他のマルウェアとほぼ同じです。

「メール」からの感染と「webサイト」からの感染。この2パターンが感染経路の9割以上を占めていると思います。

「メール」からの感染では、フィッシングやなりすましなどと言った従来の攻撃方法を基本としています。メールに添付されているファイルのダウンロード・開封やメールに記載されているURLのクリックなどが主な感染方法になります。

「webサイト」からの感染では、不審なURLのクリック、不審なアプリのインストール、アダルトサイトなどの不正サイト、アドオン(webブラウザーの機能を追加するアプリ)のインストールなどが主な感染方法になります。

これらの2つの方法以外にもwindowsなどOSやアプリの脆弱性を利用した感染やUSBなどの外部ストレージ経由の感染経路も考えられます。

ランサムウェアの種類は??

ランサムウェアは単体の物を指す言葉ではありません。

ランサムウェアにも多くの種類が存在します。感染方法や感染後の動きなどには大差はありませんが、それぞれ特徴が存在します。

それでは、有名どころ(感染事例・報告が多いもの)をご紹介したいと思います。

WannaCry

WannaCry(ワナクライ)はwindowsシステムを標的にしたランサムウェアになります。

2017年4月25日にトレンドマイクロ社が感染を確認したのが最も古い報告になります。そして、2017年5月12日ごろより大規模な感染が確認されました。

このランサムウェアは電子メール・ワーム・マルウェアなど多岐にわたる感染方法を有しており瞬く間に世界的な感染を引き起こしました。ユーロポール(EUの警察機構)は「過去に前例のない規模」と発表し、感染の規模の大きさを物語ました。5月12日からの大規模感染では150か国23万台以上の情報端末に感染したとされています。

また、WannaCryはwindowsシステムの脆弱性を利用して感染しており、2017年3月時点でMicrosoft社が公開・配布していたセキュリティパッチをインストールしていない端末が感染していました。つまりは既存の脆弱性を利用された攻撃になります。被害にあったOSはwindows7が大半を占めていました。

また、Microsoft社のサポートが終了しているwindows XPなどに対しても危険性が指摘され、そのためMicrosoft社はサポート終了のOSに対しても異例の緊急セキュリティパッチを配布しました。

一ハッカーとしては最新のセキュリティパッチの適応という基本の情報セキュリティ対策がいかに重要なものであるのか痛感したランサムウェアになります。

また、暗号化されたファイルの拡張子は「.wcry」「.wncry」になります。

Locky

Locky(ロッキー)は2016年1月ごろアメリカ・オーストラリア・ドイツ・イギリスなど世界中で感染が確認されました。日本国内では2016年2月頃より感染が急増しました。

このランサムウェアの特徴は各国の母国語に対応しているという点です。例えば日本では金銭要求の脅迫文や支払いページがしっかりとした日本語で掲載されているという点です。

また、2016年6月の攻撃事例だけに絞れば約45%の感染事例が日本に集中しているというのも大きな特徴と言えるでしょう。明確に日本を攻撃の対象にしたランサムウェアと呼べます。

基本的な感染経路は電子メールでありその中でも「請求書通知」を装うメールが大半を占めていました。添付されているZIPファイルをクリックすることでランサムウェアがダウンロード・インストールされるようなな仕組みになっています。

技術的な話では、ウイルス対策ソフトの機能であるサンドボックスによる検知を回避する様に作成されており対策ソフトを導入しているから安全であるとは言い切れないランサムウェアに為っています。(2020年現在ではサンドボックス回避型のマルウェアは一般的になっています)

暗号化されたファイルの拡張子は「.locky」になります。

CryptoWall

CryptoWall(クリプトウォール)は2013年9月頃アメリカで初めて感染が確認されました。日本国内での感染は2015年11月頃から確認されています。

このCryptoWallは身代金を初めてビットコインで請求してきたランサムウェアになります。

セキュリティベンダー、マカフィーに調査によると2015年2月〜4月までの2ヶ月間で支払われた身代金の総額は約400億円にのぼり金銭被害という面で甚大の被害を及ぼしたランサムウェアとして有名です。

また、2020年現在でも改良されたCrptoWallが亜種として確認されており現在のランサムウェアの基本的な物になっています。

CryptoWallに感染すると暗号化されたファイルの拡張子は一定のものではなくランダムな文字列の羅列になります。

感染対策は??

ランサムウェアの感染経路は前述したとおり電子メールとwebサイトが大半を占めています。しかし、電子メールでもwebサイトでも簡単にわかるものではなく巧妙な細工がなされている物が大概です。そのため、情報セキュリティ対策の基本をしっかりと行うと同時にランサムウェア対策を施す必要が有ります。

しっかりとした対策を行うことで被害に遭うリスクを低減できます。万が一、被害に有ってしまっても被害を最小限にすることが出来るので非常に重要になります。

OS及びソフトウェアを常に最新の状態に保つ

ランサムウェアに関わらずあらゆるサイバー攻撃・情報セキュリティインシデントには必ず脆弱性が使われています。

また、WannaCryを見ても分かるように既知の脆弱性が使われることが非常に多くなっています。OS・ソフトウェアを最新にしているだけで防げる攻撃が多くあります。ランサムウェア対策でなく多くの攻撃を防ぐことが出来ます。

また、最新に保つことで被害を最少にすることも可能です。

スタッフ・従業員の情報セキュリティ教育の実施

どれだけ高性能の対策ソフトを導入していてもエンドポイントでランサムウェアの侵入を許してしまうと瞬く間に蹂躙されてしまいます。

人間が最大の弱点になるのです。

そのため、どのような攻撃事例が存在するのか、どのように狙われるのかを常に把握し実情をしっかりと把握することが非常に大切であり有効な対策になりえます。

また、情報セキュリティ教育を行うことで万が一感染・攻撃を受けた際にどのように対処すれば良いかが明確になるため被害を最小限に食い止める事が出来るという効果も期待できます。

※株式会社クロイツ ホワイトハッカーが教える情報セキュリティ教育

不審なメールを安易に開かない・添付ファイルを開かない

ランサムウェアに限らず多くのマルウェアの感染経路に電子メールが存在します。

そのため、不審なメールや添付ファイルをむやみに開かない・クリックしないという行動は非常に有効な対策になります。

不審なリンクはクリックしない

不審なサイトや広告がたくさん掲載されているようなサイト、スパムメールなどに含まれるリンクには決して開かない様にしましょう。

前述しているとおりランサムウェアだけでなく多くのマルウェアの感染経路にWEBサイト・メールのリンクが存在しています。

リンク・電子メールは攻撃者が好んで使用する攻撃方法になります。なぜなら、簡単に効率的に攻撃を行うことが出来るからです。

リンクに対して注意深くなるだけでも被害を抑えることが可能になります。

常にバックアップを取っておく

ランサムウェアは感染するとファイルデータを暗号化してしまいます。

たとえ暗号化されてしまっても外部に保存しているバックアップから復旧することが可能です。

しかし、注意点が有ります。それは、バックアップに使用するストレージはバックアップ完了後必ず情報端末から取り外すということです。万が一そのまま接続しているとバックアップファイルまでも暗号化されてしまい、復旧することができなくなってしまいます。

万が一感染したときの対処法は??

情報セキュリティインシデント・サイバー攻撃を100%防ぐことのできる対策は存在しません。

どれだけ対策を講じていても起きてしまいます。情報セキュリティインシデント・サイバー攻撃はそうゆうものである認識して行動することが非常に重要になります。

そして。万が一起きてしまった際に適切な対応をすることで被害を最少にすることが出来ます。

では、万が一ランサムウェアに感染してしまった際に行うべき対応を見ていきましょう。

感染端末の隔離

ランサムウェアの怖いところは感染した端末だけではなく感染端末に接続された端末にも感染が広がるという事です。

端末に物理的につながっているストレージだけではありません。同じLAN内の存在している端末との隔離も必要になります。

つまりは、有線LANであればケーブルを抜いてください。無線LANであればルーターの電源を落としてください。

感染端末を迅速に隔離する事で横への感染を防ぐことができ、被害を最少にすることが出来ます。

バックアップからデータを復旧する

ランサムウェアの対策ではバックアップを取ることが非常に大切な対策になります。バックアップからデータを復旧することが可能になります。

ここで注意したいことがあります。それは、感染している端末に接続しないということです。感染している端末にそのまま接続してしまうと折角のバックアップも暗号化されてしまう可能性があります。

そのため、バックアップからデータを復旧する際は必ず感染端末からランサムウェアを駆除した後、もしくは端末を初期化した後にしましょう。

暗号解除ツールを利用する

セキュリティ会社が開発・配布している解除ツールや専門家が配布しているツールを利用して暗号化を解除することが出来ます。

解除ツールはランサムウェアの種類によって異なります。解除するにあたってはランサムウェアの種類を的確に見極めなければなりません。

そこで大切なのが暗号化されたファイルの拡張子になります。(拡張子とは、ファイルの名前の.以降のファイルの形式を表すものです。)

前述でランサムウェアの種類を3つご紹介したと思います。WannaCryであれば「.wcry」「.wncry」になります。この拡張子からランサムウェアの種類を知ることが出来ます。

そのほかにも「ID Ransomware」というサイトが存在します。このサイトではランサムウェアの種類と解除ツールを確認することが出来ます。

トレンドマイクロ社 ランサムウェア ファイル復号ツール

*https://helpcenter.trendmicro.com/ja-jp/article/TMKA-19400/

*すべてのランサムウェアに対して復号ツールがあるわけはありません。また、必ず復号できる保証はありません。

新たな脅威 ~「人手によるランサムウェア攻撃」と「2重の脅迫」~

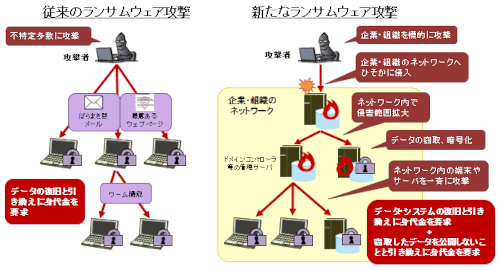

これまでのランサムウェアは前述しているとおりデータを暗号化しそのデータを復旧するのを交換条件に身代金を要求する手口が一般的でした。また、これまでは明確な標的にではなくバラマキ型攻撃で不特定多数に攻撃を仕掛けるというのが一般的でした。

しかし、2019年頃より明確に標的を企業・組織に定め、身代金を払わないと行けないような状況をつくるような攻撃が増えてきています。

新たに取り入れられた攻撃手口は次の2点です。

・人手によるランサムウェア攻撃(human-operated ransomware attacks)

・2重の脅迫

この新たなランサムウェアの被害は国内外で多く確認されており、1万台以上の端末への攻撃や数TB以上のデータの搾取、数千から数億円規模の身代金要求などの被害報告が挙げられています。

この新たな攻撃は企業・組織の規模にかかわらずあらゆる企業・組織が攻撃の対象になりうる攻撃ですので、「自分は大丈夫」「大企業ではないから攻撃されない」などと言った考えは捨て、適切な対策・対応をとることが非常に重要になります。

人手によるランサムウェア攻撃

従来のランサムウェアを用いた攻撃はランサムウェアを添付したメールを機械的・自動的にばらまいて不特定多数に攻撃を仕掛けていました。そのため適切な対策を行っている企業・組織などに対しては大きな被害が出ることは多くありませんでした。

しかし、新しい人手によるランサムウェア攻撃は、他の「標的型攻撃」と同じように攻撃者自信が様々な攻撃手法を用いて的確に企業・組織の弱点(脆弱性)を突いて密かにネットワーク内に侵入してきます。

そのため、攻撃者はより機密性の高い、企業・組織にとって重要なデータを的確に暗号化してくるのです。

また、攻撃者は密かに攻撃を仕掛けてくるので被害が発覚した時点で大きな被害が出ます。

一般的な「標的型攻撃」は攻撃に気付くのに2〜3年かかると言われています。

2重の脅迫

これまでのランサムウェアの攻撃者は暗号化したデータの復号化を交換条件に身代金を要求するのが一般的でした。

しかしながら復号化だけではなくデータを公開すると脅しもかけ身代金を要求してくるようになっています。

現に2020年11月ごろに発生したカプコンへの攻撃の際はカプコン側が身代金の支払いを拒否したためダークウェブ等で無料でデータが公開される事態になりました。その結果約35万件にのぼる企業の機密情報・顧客情報が流出したとされています。

まとめ

これまで多くの被害が報告されているランサムウェアの攻撃。

ランサムウェアを防ぐには基本に則った対策を講じ、万が一被害にあった際は冷静に対処することが非常に大切になってきます。

このことはすべての情報セキュリティインシデントにも当てはまります。

攻撃者はすぐそばにいます。対岸の火事だと考えず適切に対処していきましょう。

さらに詳しくランサムウェアを学べる書籍

・ランサムウエアから会社を守る ~身代金支払いの是非から事前の防御計画まで