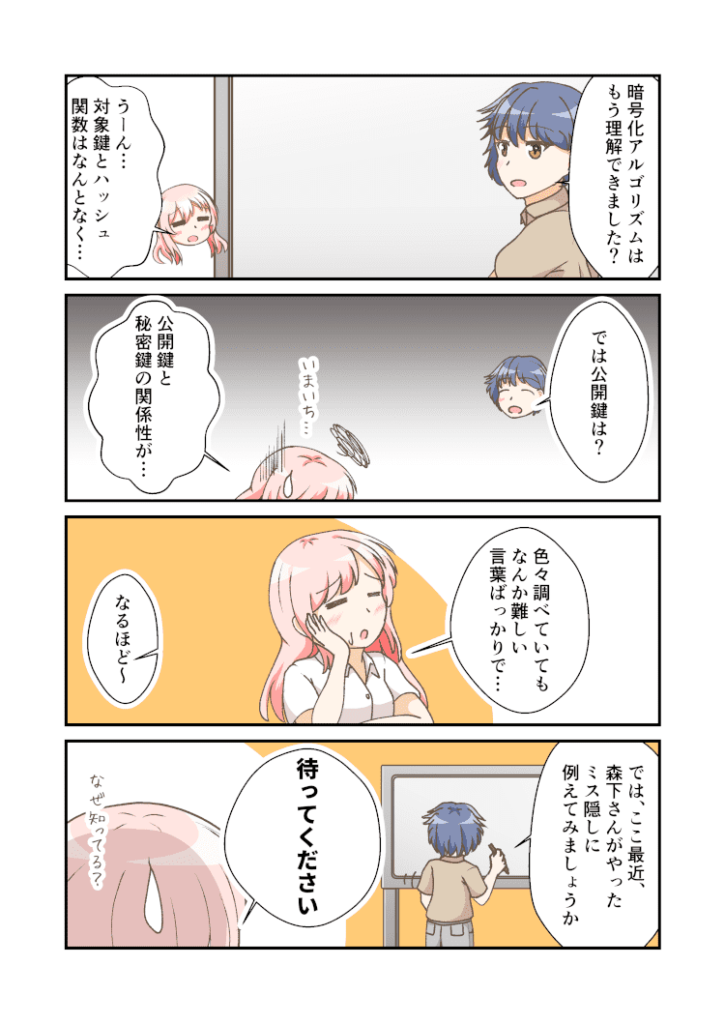

【漫画でIT入門】とあるIT企業の社員活動日誌 第31話「プログラミング学習のすゝめ⑰ 暗号化アルゴリズムについて」

パソコンを使う人のありそうでなさそうなお話や、ガジェットのお話を漫画で紹介させていただくコーナーです。

とあるIT企業に務める彼女たちは日々楽しく真面目に業務に励んでいます。その中で、起こったハプニングや困った事などを活動日誌を通して覗き見していきましょう。

※当ブログは、アフィリエイトプログラムに参加して商品を紹介しております。当ページのリンクを介して商品を購入すると著者に収益が発生することがあります。

【漫画で入門】「とあるIT企業の社員活動日誌」各話一覧はこちら

暗号化アルゴリズムとは??

暗号化アルゴリズムは、データや通信を保護するために使用される数学的な手法や手順のことです。

暗号化アルゴリズムは、平文(元のデータ)を暗号文(暗号化されたデータ)に変換し、復号化アルゴリズムを使用して暗号文を再び平文に戻すことができます。

以下にいくつかの一般的な暗号化アルゴリズムの例を挙げます。

①対称鍵暗号化(Symmetric-key encryption)

送信者と受信者が同じ鍵を共有する方式です。

代表的な対称鍵暗号化アルゴリズムには、DES(Data Encryption Standard)、AES(Advanced Encryption Standard)、IDEA(International Data Encryption Algorithm)などがあります。

②公開鍵暗号化(Public-key encryption)

送信者と受信者が異なる鍵のペア(公開鍵と秘密鍵)を持つ方式です。

公開鍵は一般に公開され、秘密鍵は受信者だけが知っているものです。

代表的な公開鍵暗号化アルゴリズムには、RSA(Rivest-Shamir-Adleman)、ElGamal、Diffie-Hellman鍵交換などがあります。

③ハッシュ関数(Hash function)

ハッシュ関数は、任意の長さのデータを固定長のハッシュ値に変換する関数です。

ハッシュ関数は、データの一意の識別子として使用されたり、データの整合性を確認するために使用されたりします。

代表的なハッシュ関数には、MD5、SHA-1、SHA-256などがあります。

れらの暗号化アルゴリズムは、セキュリティ要件や使用目的に応じて選択されます。また、多くの場合、複数の暗号化アルゴリズムを組み合わせて使用することもあります。

それぞれの暗号化アルゴリズムの解説

上記にて暗号化アルゴリズムの代表的な例を3つ紹介しました。

それでは、これからこれら3つのアルゴリズムについて詳しく見ていきましょう!!

①対称鍵暗号方式について

対称鍵暗号化(Symmetric-key encryption)は、送信者と受信者が同じ秘密鍵を使用してデータを暗号化および復号化する暗号化方式です。

つまり、データの暗号化と復号化には同じ鍵が使用されます。

対称鍵暗号化では、秘密鍵を保持する者だけがデータを復号化できるため、鍵の安全な共有が重要です。

一般的な対称鍵暗号化アルゴリズムには、以下のようなものがあります

①DES(Data Encryption Standard)について

DES(Data Encryption Standard)は、1970年代にアメリカ国立標準技術研究所(NIST)によって開発された対称鍵暗号化アルゴリズムです。

当初は連邦情報処理標準(FIPS)として公開され、その後、広く採用されました。

DESは、56ビットの鍵を使用してデータを暗号化および復号化します。以下にDESの基本的な仕組みを説明します。

-

鍵のスケジュール

DESでは、元の56ビットの鍵を拡張し、16ラウンド(ラウンド数)で使用する48ビットの鍵を生成します。これは、鍵のスケジュール処理によって行われます。 - 平文の分割

暗号化するデータは64ビットのブロックに分割されます。データが64ビットに満たない場合は、パディングが行われます。 - 初期置換

平文ブロックは最初に固定の初期置換テーブルによって並び替えられます。 - ラウンド関数

初期置換後のブロックは16ラウンドの処理を繰り返します。各ラウンドでは、鍵スケジュールで生成された48ビットの鍵が使用されます。データは左右に分割され、それぞれが異なる関数に入力されます。 - 置換とスワップ

最後のラウンドの処理後、データは最終的な置換テーブルによって並び替えられ、暗号文が生成されます。

※パディング:データやメッセージの長さを特定のルールに基づいて調整する操作

DESは長い間、暗号化の標準として使用されてきましたが、現在ではセキュリティ上の制約が明らかになっています。

主な理由は、56ビットの鍵長が現代のコンピュータの処理能力によって脆弱であることが示されたことです。

そのため、より強力な暗号化アルゴリズムであるAES(Advanced Encryption Standard)が推奨されています。

AESはDESに比べてセキュリティレベルが高く、128ビット、192ビット、または256ビットの鍵を使用します。

②AES(Advanced Encryption Standard)について

AES(Advanced Encryption Standard)は、現代の主流となっている対称鍵暗号化アルゴリズムです。

2001年にアメリカ国立標準技術研究所(NIST)によって標準化されました。

AESは、データの機密性を保護するために広く使用されています。

AESは、128ビット、192ビット、または256ビットの鍵を使用してデータを暗号化および復号化します。

以下にAESの基本的な仕組みを説明します。

- 鍵の拡張

入力された鍵は、内部で使用される複数のラウンド鍵(Round Key)に変換されます。これにより、鍵がラウンドごとに異なるサブキーとして使用されます。 - 平文の分割

暗号化するデータは128ビットのブロックに分割されます。データが128ビットに満たない場合は、パディングが行われます。 - 初期ラウンド

最初のラウンドでは、平文ブロックと鍵のXOR演算が行われます。 - ラウンド関数

AESでは、固定のラウンド数(10ラウンド、12ラウンド、または14ラウンド)でラウンド関数が繰り返し適用されます。ラウンド関数は、代替置換(SubBytes)、行シフト(ShiftRows)、列混合(MixColumns)、および鍵の追加(AddRoundKey)のステップで構成されます。 - 最終ラウンド

最後のラウンドでは、列混合のステップは省略され、鍵の追加と代替置換が行われます。

AESは、セキュリティ上の強度と効率性が両立しており、多くのアプリケーションやプロトコルで広く使用されています。

AESの鍵長が長く、十分なセキュリティレベルを提供するため、現在のところ破られていない限り、一般的な攻撃手法では解読することが困難です。

ただし、AESの実装においては、鍵の生成や使用方法、適切な鍵管理、サイドチャネル攻撃(タイミング攻撃、電力分析攻撃など)に対する防御策など、セキュリティ上の慎重な考慮が必要です。

③IDEA(International Data Encryption Algorithm)について

1990年代に開発された対称鍵暗号化アルゴリズムで、128ビットの鍵を使用します。

一部のアプリケーションで使用されていますが、AESに比べると使用頻度は低くなっています。

対称鍵暗号化は高速で効率的な暗号化が可能ですが、鍵の共有と管理には注意が必要です。秘密鍵が漏洩すると、暗号化されたデータが解読される可能性があります。また、対称鍵暗号化では、送信者と受信者が事前に共有鍵を取り決める必要があるため、鍵の配布や交換のセキュリティも重要です。

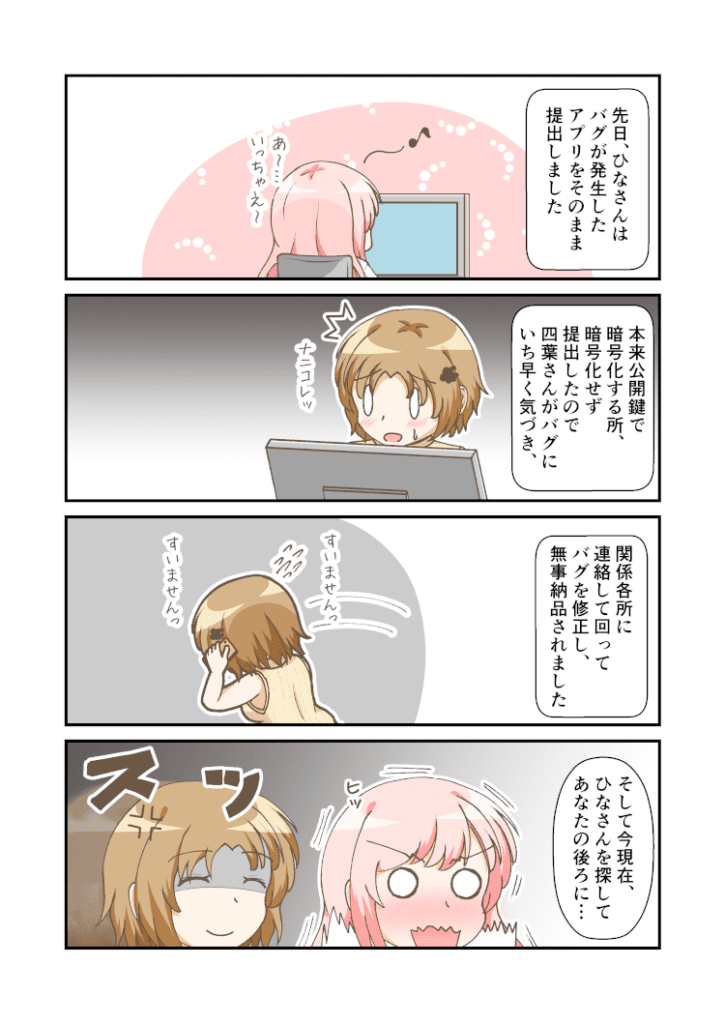

②公開鍵暗号方式について

公開鍵暗号化(Public-key encryption)は、異なる鍵のペアである公開鍵と秘密鍵を使用してデータを暗号化および復号化する暗号化方式です。公開鍵は一般に公開され、秘密鍵は受信者だけが保持します。

公開鍵暗号化では、データを暗号化するために公開鍵が使用され、暗号文を復号化するために秘密鍵が使用されます。公開鍵は一般的に誰でも利用できるため、セキュアな通信を実現します。

以下に公開鍵暗号化の基本的な仕組みを説明します。

-

鍵ペアの生成

受信者は、公開鍵と秘密鍵のペアを生成します。公開鍵は一般に公開され、秘密鍵は受信者だけが保持します。鍵の生成には、数学的なアルゴリズムが使用されます。 - 暗号化

送信者は、公開鍵を使用して平文データを暗号化します。公開鍵を持つ誰でも暗号化することができます。暗号化されたデータは、秘密鍵でのみ復号化できる形式となります。 -

復号化

受信者は、自身が保持する秘密鍵を使用して暗号文を復号化します。秘密鍵を持つ者だけが復号化することができます。復号化によって元の平文データが再び得られます。

公開鍵暗号化は、秘密鍵を共有する必要がないため、鍵の配布や交換が容易です。

また、公開鍵暗号化はデジタル署名や鍵交換プロトコルなど、セキュリティに関連するさまざまな用途にも使用されます。

代表的な公開鍵暗号化アルゴリズムには、以下のようなものがあります。

①RSA(Rivest-Shamir-Adleman)について

RSA(Rivest-Shamir-Adleman)は、公開鍵暗号化およびデジタル署名に使用される非対称暗号化アルゴリズムです。

1977年にRon Rivest、Adi Shamir、Leonard Adlemanによって提案され、その後、広く採用されてきました。

RSAの基本的な仕組みは以下の通りです。

- 鍵生成

RSAでは、まず2つの異なる素数(pとq)を選びます。これらの素数を使って、公開鍵と秘密鍵のペアを生成します。公開鍵は(n, e)の形式で表され、秘密鍵は(n, d)の形式で表されます。ここで、n = p * qです。eは秘密でない指数(通常は65537などの小さな素数)であり、dはeに関連する秘密の指数です。 -

暗号化

平文データを暗号化する場合、受信者は送信者の公開鍵を使用します。送信者は、平文データを公開鍵の指数eで累乗し、モジュロnを取ることで暗号文を生成します。 - 復号化

暗号文を復号化する場合、受信者は自身が保持する秘密鍵を使用します。暗号文を秘密鍵の指数dで累乗し、再びモジュロnを取ることで元の平文データが復元されます。

※モジュロ:剰余演算とも呼ばれます。モジュロ演算は、2つの数値を割ったときの余りを求める操作です。

RSAのセキュリティは、大きな素数を使用することによって保証されます。

鍵の長さが長いほど、解読するために必要な計算量が増え、セキュリティが向上します。通常は鍵の長さが1024ビット以上のRSAが使用されますが、現代では2048ビット以上が推奨されています。

RSAは、暗号化および署名に使用されるだけでなく、鍵交換にも使用されます。公開鍵は安全に共有できるため、通信の暗号化やデジタル署名などのセキュリティプロトコルで広く活用されています。

ただし、RSAのパフォーマンスは他の対称暗号化アルゴリズム(AESなど)に比べて劣るため、大量のデータを高速に暗号化する場合には対称暗号化を組み合わせることが一般的です。

また、RSAは非常に広く使用されている暗号化アルゴリズムですが、 適切な鍵長の選択、適切なパディングスキームの使用、サイドチャネル攻撃への対策など、実装上のセキュリティに注意を払う必要があります。

②ElGamalについて

離散対数問題に基づく公開鍵暗号化アルゴリズムです。特に鍵交換プロトコルに使用されることがあります。

③ECC(楕円暗号)について

楕円曲線上の数学的な問題に基づいて構築された公開鍵暗号化アルゴリズムです。楕円曲線暗号とも呼ばれます。

③ハッシュ関数について

ハッシュ関数は、あるデータ(プレーンテキスト)を固定長の一意の値(ハッシュ値またはハッシュ)に変換する関数です。

ハッシュ関数は以下の特徴を持ちます。

- 固定長の出力

ハッシュ関数は、与えられたデータに対して固定長のハッシュ値を生成します。ハッシュ関数の出力サイズは一般的に固定されており、一意なハッシュ値を生成します。 - 一方向性

ハッシュ関数は一方向関数であり、計算されたハッシュ値から元のデータを復元することは困難です。つまり、ハッシュ関数を逆に適用して元のデータを再構築することは通常不可能です。 - 敏感性

元のデータにわずかな変更がある場合でも、ハッシュ値は大幅に異なる値になります。この性質は、「avalanche effect(雪崩効果)」と呼ばれます。元のデータのわずかな変更によって、ハッシュ値全体が変化するため、データの改ざんを検出するのに役立ちます。 - 衝突耐性

ハッシュ関数は、異なる入力データに対して同じハッシュ値を生成する「衝突(collision)」を最小限に抑えるべきです。衝突が発生すると、異なるデータが同じハッシュ値を持つことになり、データの整合性が損なわれる可能性があります。

ハッシュ関数は、データの整合性の確認やデータの一意性の確保、データの識別、パスワードの保存など、様々な用途で利用されます。

一般的には、データの大きさに関係なく固定サイズのハッシュ値が生成されるため、ハッシュ関数は効率的であり、データの検索や比較にも適しています。

一般的なハッシュ関数の例としては、MD5、SHA-1、SHA-256、SHA-3などがあります。ただし、セキュリティ要件の高い場面では、より強力なハッシュ関数(例: SHA-256以上)を使用することが推奨されています。

暗号化アルゴリズムを学ぶメリット

暗号化アルゴリズムを学ぶことにはいくつかのメリットがあります。

①プライバシーとセキュリティの理解

暗号化アルゴリズムを学ぶことで、個人情報や機密データを保護するための方法を理解することができます。

暗号化は、情報の秘匿性とデータの保護に重要な役割を果たしています。

暗号化アルゴリズムを理解することで、データのセキュリティに関する意識を高めることができます。

②技術的な知識の向上

暗号化アルゴリズムは、数学的な原理やコンピュータサイエンスの概念に基づいています。

そのため、暗号化アルゴリズムを学ぶことは、技術的な知識の向上につながります。

暗号化アルゴリズムの理解は、セキュリティエンジニアやネットワークエンジニアなどの専門家にとって非常に役立ちます。

③セキュリティプロトコルの実装と評価

暗号化アルゴリズムの理解は、セキュリティプロトコルの実装や評価において重要です。

セキュリティプロトコルは、通信やデータの保護に使用される暗号化アルゴリズムの組み合わせです。

暗号化アルゴリズムを学ぶことで、セキュリティプロトコルの設計、実装、評価においてより的確な判断ができるようになります。

④脆弱性の認識と対策

暗号化アルゴリズムを学ぶことで、既知の脆弱性や攻撃手法について理解することができます。

これにより、セキュリティの脅威を認識し、適切な対策を講じることができます。

暗号化アルゴリズムの学習は、セキュリティに対する積極的なアプローチを促し、セキュリティ意識を高めることができます。

さらに学べるおすすめ書籍

・現代暗号のしくみ 共通鍵暗号,公開鍵暗号から高機能暗号まで

漫画作者紹介

あとがきイラスト