皆様、新年明けましておめでとうございます。2021年度も何卒宜しくお願い申し上げます。

さて、2020年新型コロナウイルスにより大きく変化した年になりました。サイバーの世界でも様々な事が起こり情報セキュリティ対策に関して考え直さなければいけない時期にきていると感じました。

そこで、2021年どのような脅威が予想されどのような対策をしてくべきなのか現役ハッカーが解説していきます。

おそらく3月頃にIPA(独立行政法人情報処理推進機構)より2021年10大脅威が発表されると思いますがそちらの解説も発表され次第行いたいと思います。

(2021年1月30日追記)2021年情報セキュリティ10大脅威の速報版がが1月27日に発表されました。

※【速報】2021年度「情報セキュリティ10大脅威」が決定!! ~「テレワーク等のニューノーマルな働き方を狙った攻撃が」初登場ランクイン~

2021年これからの情報セキュリティ

ブラックハッカーたちの進化は止まりません。常に進化し続ける人種それがハッカーです。

2020年も多くの新しい攻撃方法・手段が登場しました。しかし、2020年に新しいとされていた攻撃も2021年になると当たり前の攻撃になった行くでしょう。そして、また新しい攻撃方法・手段をブラックハッカーたちは考え、実践してくることになるでしょう。

では、我々防御する側の人間には何が必要なのでしょう??

それは、今後どこが狙われるのか・どのように狙われるのか考え把握する事でしょう。ブラックハッカーたちの一歩後ろになるかもしれませんが、離されない事が重要になってきます。

では、今後どのような攻撃が増えてくるのか予想をお話していきましょう。

テレワーク等を狙った攻撃の増加

2020年は新型コロナウイルスの流行により大きく生活が変化した、変化せざるおえなかった年になってしまいました。

ビジネスの世界においてもテレワークやweb会議等といった遠隔での交流が推奨されました。

そして、この形は今後のビジネスにおいてスタンダードになっていくでしょう。

このように急速に遠隔化、クラウド化が進んでしまうと利便性のみを追及してしまい、セキュリティという面は後回しにされがちです。

そして、世のブラックハッカー達はセキュリティが甘いという事を周知しております。

そのため、今後更に攻撃が加速していく事が予想されます。

ブラックハッカー達は常日頃から世間の流行にアンテナを立てています。2020年の新型コロナウイルスにより攻撃を一時的に行わないと表明した攻撃組織も存在します。それとは逆にここぞとばかりに攻撃を激化させて組織も多くみられます。今後の対策においてはブラックハッカー達が何を考えて攻撃を仕掛けるの考えて対策を施すという事が一層重要になっていくでしょう。

また、リモートワーク等によって守るべき情報端末が社内だけではなく自宅の端末、個人の端末迄にも広がり今迄の様な所謂「境界型」のセキュリティ対策では対応することが難しくなっていきます。そのため、最近では「ゼロトラスト」と呼ばれる端末一つ一つを守るセキュリティが主流になるっていくと予想されます。

また、リモートワーク等に使用するアプリケーションの脆弱性を付いた攻撃も増加すると予想されます。

2020年ではZOOMの脆弱性を付きビジネスの会話等を盗み聞きするなどといった事例も報告されています。

医療機関等を標的にした攻撃の増加

2020年新型コロナウイルスの感染拡大により医療機関は逼迫した体制になっております。その為、セキュリティに対する意識が薄れてしまっています。その為医療機関を狙い打ちするブラックハッカーが急増する可能が有ります。

これまでも医療機関はブラックハッカー達にとって格好の餌食でした。セキュリティに対する意識が他の業界と比べてもかなり遅れていること、そして、非常に機微なパーソナルデータが集約されている場所であること。これによりブラックハッカー達にとっては「カモ」(効率よく金になる情報を得られる場所)でしかありません。

2020年は新型コロナウイルスによりビジネスは遠隔による対応が求められました。その波は日本の医療にも及んでいます。オンライン診療の加速等医療業界もオンラインでの対応が普及していき、ブラックハッカー達に付け入る隙を与える状況になってしまっています。

また、新型コロナウイルスに対するワクチン等の接種情報や感染状況の情報収集の為に医療業界を狙う可能性も高まっています。

その為、医療業界はより一層情報セキュリティに対する意識を改める必要が有ると思います。高度にデータ化された社会において病院・クリニックの情報セキュリティを高める=患者様の命・生活を守ると同等だと認識しなければいけません。

新しいランサムウェアの流行

2020年11月ゲーム制作会社「カプコン」がランサムウェアの被害にあい、約35万件に上る社内情報が暗号化、外部へ公開される事例が発生しました。

これまでのランサムウェア攻撃とは異なり「標的型攻撃」と組み合わせた攻撃を展開してきており防ぐのが難しくなってきております。また、暗号化したデータを外部に公開するといった2重の脅迫行為を行ってきます。

カプコンの事例ではカプコン側がブラックハッカーに身代金を払わなかった為ブラックハッカーはランサムウェアによって搾取したデータをダークウェブ上で無料公開しました。その為社内の開発情報や従業員データ、顧客データ等が流出してしまいました。

また、ブラックハッカーは一人で攻撃を仕掛けるのではなく組織となり攻撃を仕掛けて来るようになりました。

2021年以降はこういった組織での攻撃が増加し、尚且つ大きな情報を搾取するため大企業を狙います。また、大企業を狙う前段階としてセキュリティ対策が十分ではない関連の中小企業を標的とした情報収集がこれまで以上に増加するとみられます。(サプライチェーンを狙った攻撃)

その為、大企業だけではなく中小企業もこれまで以上に注意する必要があります。

新たなビジネスメール詐欺の流行

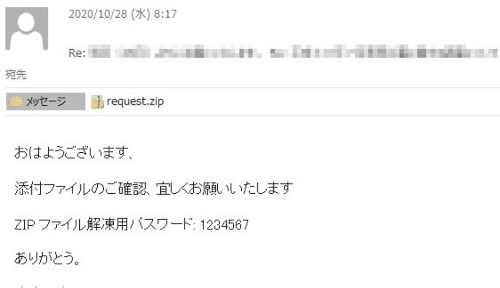

2020年最も感染が拡大したサイバーウイルスはビジネスメール型マルウェアであるEmotetでしょう。新型コロナウイルスが日本で流行する少し前2019年11月頃より感染が拡がり2020年多くの組織・企業が被害に遭いました。また、2020年10月頃にはEmotetと同じようなビジネスメール型マルウェアであるIcedIDが確認され感染が拡がりました。このように2020年は多くのビジネスメール型マルウェアが流行した年と言えるでしょう。

近年ビジネスメール型マルウェアはセキュリティ対策ソフトの性能向上やビジネスメール型マルウェアの手口が多くのユーザーに周知された等の要因でブラックハッカー達は目立って行ってきませんでした。

しかし、2020年のビジネスメール型マルウェアの手口はこれまでの物とは違いセキュリティ専門家でも見分けをつけることが難しい手口を使用してきており非常に厄介なマルウェアになっています。

2020年のビジネスメール型マルウェアの流行によりブラックハッカー達はビジネスメールを利用した攻撃が有効である事を再確認・再認識したと思います。その為、今後高度なビジネスメール詐欺が増加していく事が予想されます。

既知の脆弱性を利用した攻撃

「脆弱性」。この言葉は情報セキュリティにおいて非常に重要な言葉です。

ブラックハッカー達はこの脆弱性をついて攻撃を仕掛けてきます。

これまで脆弱性を突いた攻撃の代表例として「ゼロディ攻撃」と「ワンディ攻撃」が有ります。

「ゼロディ攻撃」は発見されていない、つまりは脆弱性を発見したブラックハッカーしか知らない脆弱性を利用した攻撃になります。開発者やセキュリティ専門でさえも知りえない脆弱性であるため対策しても防ぐ事がかなり困難な物になります。また、攻撃が発覚しても復旧に時間を要してしまい更なる被害の拡大に繋がります。しかし、ゼロディ攻撃は高度なプログラミングの知識が必要であり超一流のブラックハッカーもしくは高度に組織化されたチームにしか行うのが難しい攻撃です。

そこで多くのブラックハッカー達が目を付けたのが既に知られている脆弱性を利用する「ワンディ攻撃」です。この攻撃ではセキュリティベンダーや専門機関、ソフトウェア開発会社が公表した脆弱性を利用して攻撃を行います。一般的には脆弱性が発覚した場合には公表それ修正プログラムが公開されます。

しかし、多くの企業・組織、ユーザーはこの修正プログラムを随時適応していないのが実情です。その為ハッカー達はこの公表された脆弱性を攻撃に組み込む事で多くの攻撃を成功に導いています。

大きな例としては2019年に流行したランサムウェア「WannaCry」では公表されていたwindowsの脆弱性が利用され修正プログラムが適応されていなかった全世界約30万台近くの端末が感染し大きな被害をもたらしました。

今後は「ゼロディ攻撃」「ワンディ攻撃」以外にも「Nディ攻撃」と呼ばれる攻撃が拡大すると予想されます。「Nディ攻撃」とは、脆弱性が公表されその脆弱性の修正プログラムが公開される間に攻撃に利用するものです。つまりは脆弱性は公表されているが修正プログラムがまだ無い状態の為対策をするのが難しくなります。

しかし、ブラックハッカー達からしてみれば脆弱性は分かっているため攻撃に利用し放題なのです。

また、発見された脆弱性を攻撃に応用できる様に修正したプログラムを販売する組織も増加すると予想され,今後更に攻撃の簡略化がなされ高度な知識持っていない人間でも高度で巧妙な攻撃を行う事が出来るようになると予想されます。

これまで以上に組織における脆弱性の管理が重要になってくるでしょう。

今後の情報セキュリティを見据えた対策

今後情報セキュリティを取り巻く環境はこれまで以上にシビアな物になっていくでしょうと予想されます。その為、その場しのぎの対策、対応ではなく恒久的な対策を行っていく必要が出てきます。

ユーザーへのセキュリティ教育の徹底

今後の攻撃は高度で巧妙な攻撃をレベルの低いブラックハッカー達も仕掛けて来ることが予想されます。(攻撃のビジネス化・組織化)

そして、攻撃の頻度は多くなっていくでしょう。攻撃のなかには対策ソフトをすり抜けるタイプも多く存在し、対策ソフトだけでの対策では対応出来なくなっています。

そこで重要になってくるのが使用者のITリテラシーです。リテラシーを高める端末の適切な使用を促すことがより必要になってくるでしょう。

また、攻撃の手口を知ることで心の予防線を張ることが出来ます。サイバー攻撃の入り口の9割以上がユーザーの心理をつくものになっています。

ブラックハッカーに騙されない知識を持つことが非常に重要になります。

また、もし被害に遭った際の対応を知ることで被害を最小値に食い止めることも可能になるため情報セキュリティ教育は必ず実施するべきでしょう。

※関連ページ

基本的なセキュリティ対策および修正パッチ管理プログラムの見直しを実施する

セキュリティ対策は難しくありません。基本的な対策を適切に行っていればさほど怖くはありません。怖いのは基本的な対策を適切に実施していないことです。

例えば、修正プログラムを面倒くさいから適応しない。メールのリンクを安易に踏む。メールの添付ファイルを開く。など基本的な対策を怠る事で多きなインシデントを誘発してしまうのです。

また、組織内のルールを適応な形で作成することをオススメします。そして、ただ作るのではなく随時改正していく事が重要になります。

情報セキュリティの専門家の支援を受ける

外部の目線を導入するのは非常に有効的です。それが情報セキュリティの専門家であれば尚良いでしょう。自分達では気づけない脆弱性を的確に指摘し、脆弱性を上手く塞ぐ、塞げなくても上手く管理することが出来るようになります。

そして、近くに情報セキュリティの相談できる心強い相手が出来るだけで情報セキュリティに対するストレスを軽減することが出来るでしょう。

今後、情報セキュリティ対策は必須の経営事項に取り上げられてきます。その際、自分達の知識だけで対応するのではなく専門家の知識を有効活用することが大事になってきます。

そして、これからの情報セキュリティを取り巻く環境と上手く付き合って行くことが出来るでしょう。

※関連記事