2021年1月27日にプレス発表されていました2021年度「情報セキュリティ10大脅威」の詳細な解説が2月26日にIPA(独立行政法人情報処理推進)から公開されました。

前年2020年度「情報セキュリティ10大脅威」が公開された際にも現役ハッカーとして解説をさせていただきましたので今年も現役ハッカーの目線で簡単に解説を行っていきたいと思います。

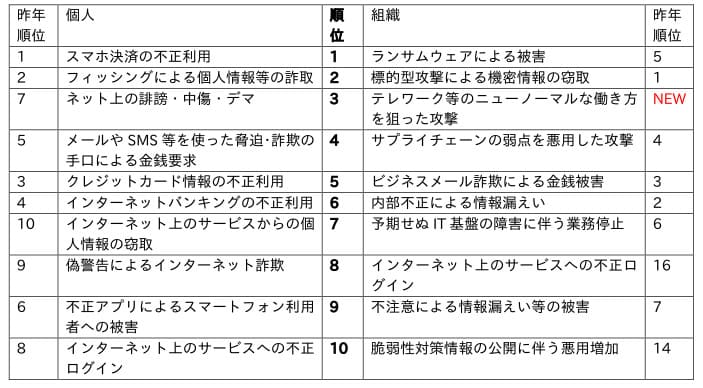

まずはどのような項目がランクインしたのかおさらいしておきましょう。

2021年度の「情報セキュリティ10大脅威」の注目点は組織編第3位にランクインした「テレワーク等のニューノーマルな働き方を狙った攻撃」でしょう。

前回は【個人編】のランキングについて2点ピックアップして解説させていただいています。(時間があれば一つずつ解説していこうかな・・・)

【個人編】も読んでいただければ幸いです。

今回はタイトル通り【組織編】のランキングについて何点かピックアップして解説していきたいと思います。

※関連記事

・情報セキュリティ10大脅威2021について現役ハッカーが解説【個人編】

・【速報】2021年度「情報セキュリティ10大脅威」が決定!! ~「テレワーク等のニューノーマルな働き方を狙った攻撃が」初登場ランクイン~

※情報セキュリティ10大脅威 2021 IPA(独立行政法人情報処理推進) (外部サイトに移動します。)

解説に入る前に「情報セキュリティ10大脅威」を見ていくうえでの注意点をおさらいしておきましょう。

【個人編】でもご紹介していますので読んで頂いた方は飛ばしていただいて大丈夫です。

「情報セキュリティ10大脅威」を見ていくうえでの注意点

「情報セキュリティ10大脅威」のランキングを見ていくうえでの注意点がいくつか存在しています。

この注意点はIPA(独立行政法人情報処理推進)からも出されています。

①ランキングにとらわれず自分の立場や環境を考慮する事

「情報セキュリティ10大脅威」は前年(今回でいえば2020年)の被害事例や社会的に注目度の高かったトピックスに基づいて選考委員会の会員の投票によってランキングされたものであり、上位の脅威だけに対策を講じておけば良いというわけではありません。

あくまで、情報セキュリティ対策は自分が置かれている立場や情報を扱う環境等を考慮してランキングを参考にして対策を講じてください。

②ランクインした脅威がすべてではない

今回のランキングで新しく登場した項目も存在します。その反面いままでランクインしていた項目がなくなってもいます。

しかし、ランキングが外れたからといってその脅威が100%無くなったわけではありません。前述したとおりこの「情報セキュリティ10大脅威」は前年の重要トピックスによって構成されています。

そして、情報セキュリティにおける脅威は数千、それ以上存在していると思います。日々専門機関・大学などでは情報セキュリティに関する研究が行われています。

ブラックハッカーたちは有効な攻撃方法を編み出していきます。

ランクインしなかった脅威だからといって対策を行わなくて良いわけではありません。これからも依然変わらない脅威として存在しているので継続して対策を講じていく必要があります。

③情報セキュリティ対策は基本が最も重要

情報セキュリティにおける脅威は年々高度に巧妙化していると言われています。しかし、脅威一つ一つを深く読み解いていくとどれだけ高度で巧妙化している攻撃でも入口は同じ様なものです。

「脆弱性を利用する」「ウイルス感染させる」「ソーシャルエンジニアリングを駆使する」などいつの時代も変わらず基本的手口が利用されています。

つまりは、対策を行う際も基本を忠実に行うことが重要なってきます。「情報セキュリティ対策の基本」を忠実に実行することによって被害に遭う確率を大幅に低減できます。そして、万が一被害が発生してしまっても被害を最小限に留める事が出来ます。

基本の対策が出来ない中高度な対策を行ってもあまり意味はないかもしれません。

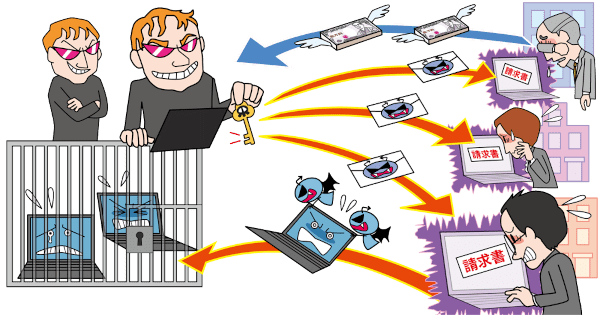

第1位 ランサムウェアによる被害

ランサムウェアとはマルウェアの一つであり、感染した情報端末を暗号化もしくはロックをかけ使用できなくするマルウェアです。ブラックハッカーたちは暗号化を解く為の身代金として金銭を要求してきます。2020年では標的を限定して攻撃である「標的型攻撃」と組み合わせて攻撃を行う事例も報告されています。また、暗号化したデータの公開すると脅迫してくる事例も報告されています。

詳しくはこちらの記事を読んでいただければ幸いです。

→【現役ハッカーが教える情報セキュリティ入門】ランサムウェアとは??実害と対策を徹底解説!!

現役ハッカーの目線

ランサムウェアの被害は国内だけでなく全世界で収まる気配がありません。

地域・業界・規模を問わずランサムウェアの脅威に晒されています。ランサムウェアはブラックハッカーにとっては感染させることが出来れば金銭が簡単に手に入る最高のツールになっています。そのため、今後も被害は続きます。

さらに現在はランサムウェアのサービスを販売しているプラットフォームも存在しています。このプラットフォームではランサムウェア本体だけではなくランサムウェアとやり取りを行うC&Cサーバーやメールアドレス、そしてランサムウェアの取り扱い説明書なども付属しています。初心者にとって非常に使いやすい商品です。そして何より価格も非常に安くなっています。

このようなプラットフォームはこれからも更に増加し、ランサムウェアを操るブラックハッカーも増加すると予想できます。

また、一時はセキュリティベンダーや専門家の方々の努力によってランサムウェアによって暗号化されたデータを復元するツールも多く開発されていました。従来のランサムウェアであれば身代金を払わずにデータを復旧できる可能性も存在しました。

しかし、現在では標的型攻撃のように入念な準備をして攻撃を行ってきます。また、暗号化したデータを公開すると脅迫することでデータを復元されても金銭を手に入れる方法をブラックハッカーたちが仕掛けています。

ブラックハッカーたちも常に進化して新たな攻撃方法を生み出しています。

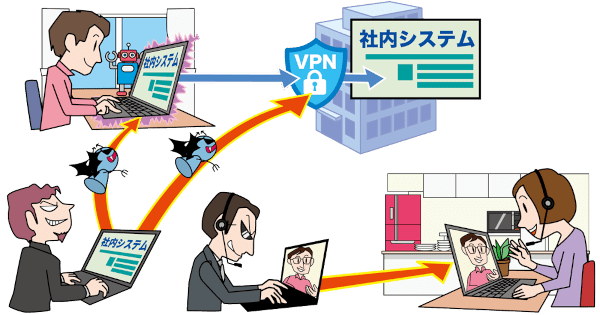

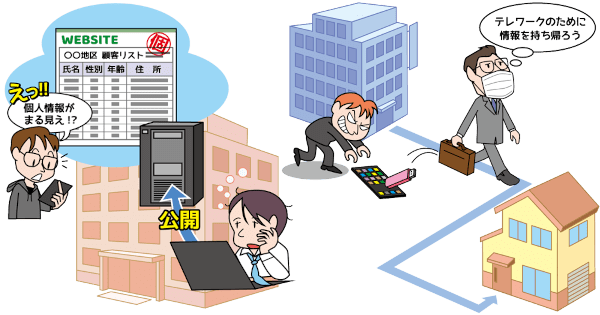

第3位 テレワーク等のニューノーマルな働き方を狙った攻撃

2020年に全世界で蔓延した新型コロナウイルス。このウイルスの蔓延の影響で日本では急速なテレワークが普及しました。このテレワークのように新型コロナウイルスは働き方を急速にIT化させ働き方改革を推し進めました。このような急速なニューノーマルな働き方への移行はスピードが必要だったため多くの企業・組織で導入の際にセキュリティは後回しにされてしまった傾向があります。そこにブラックハッカーたちは漬け込みニューノーマルな働き方を狙った攻撃が行われるようになっています。

【脅威と影響】

2020年は前述したとおりテレワークへの移行が多くなされその際に多くの企業・組織ではVPNを利用したテレワーク環境を整えました。また、リモート会議用のソフトウェアの利用も急激に増加しました。このような急速な働く環境の変化を狙った攻撃が行われています。急速に環境を整えた為業務環境に脆弱な部分が存在してしまい、社内システムへの不正アクセスやリモート会議の覗き見、テレワーク用の情報端末へのウイルス感染・侵入の恐れがあります。

【攻撃手口・要因】

・リモート会議用のソフトウェアの脆弱性・・・

2020年にVPNに関する重大に脆弱性が発表されました。また、ウェブ会議ツールであるZOOMにも重大なセキュリティ上の不備が多く存在していたことが発表されています。このようなソフトウェアに内在する脆弱性を利用して社内システムへの不正アクセスや情報端末内の情報搾取やウェブ会議の覗き見などが行われてしまいます。

・管理体制の不備・・・

前述しているとおり今回のテレワーク体制の移行はスピード重視であったため多くの企業・組織でテレワークの管理体制の不備が見られます。情報の取り扱いやテレワーク用情報端末の取り扱いなどといったルールや情報セキュリティに関する対策が不十分なままテレワークに移行しています。

・私物の情報端末や自宅ネットワークの利用・・・

私物の情報端末には普段使用している多くのソフトウェアがインストールされています。その様な情報端末を使用することでインストールされているソフトウェアの脆弱性などによってテレワーク用の認証情報などを搾取される可能性があります。また、支給された情報端末を自宅ネットワークに接続することで企業・組織で行われている適切な情報セキュリティ対策が適用されず情報端末がウイルス感染する可能性があります。

【対策】

- 情報セキュリティに対するモラルを向上させるために情報セキュリティ教育の実施

- テレワーク用のセキュリティポリシーなどといった運用ルールの策定

- 社内CSIRTの設置

- 対策予算の確保と継続的な対策の実施

- テレワークで利用するソフトウェアの脆弱性情報の収集と周知、対策状況の管理・セキュリティパッチの適用

現役ハッカーの目線

ニューノーマルな働き方を狙った攻撃。

これまでの働き方にもIT技術が多く利用され多くの脅威が存在していました。しかし、今回のように急激な変化によって利用する方々はうまく対応できていなった印象があります。そして、その隙をここぞとばかりに狙い撃ちしてくるブラックハッカーたち。

やはり利用者が増えればパイが多くなるためその技術やソフトウェアの脆弱性を調べて攻撃に利用してきます。

ブラックハッカーたちとの戦いは脆弱性との戦いなのかも知れません。

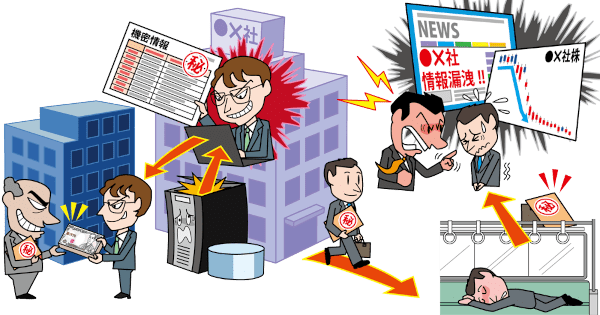

第6位 内部不正による情報漏えい・第9位 不注意による情報漏えい等の被害

第6位の内部不正による情報漏洩と第9位の不注意による情報漏洩の被害。

この2点は共通点が多いので同時に解説していきたいと思います。

「内部不正による情報漏洩」については企業・組織に勤務する従業員や元従業員等の関係者によって機密情報の持ち出しや悪用等の不正行為が発生しています。また、組織内における情報管理のルールを守らずに情報を持ち出し、紛失、情報漏えいにつながるケースも報告されています。組織関係者による不正行為は、組織の社会的信用の失墜、損害賠償による経済的損失など、多くの被害を発生させてしまいます。

「不注意による情報漏洩」については企業・組織において、情報管理体制の不備や情報リテラシーの不足等が原因となり、個人情報や機密情報を漏えいさせてしまう事例が2020年も引き続き多く報告されました。特にテレワークの導入等で働く環境が変化している今、状況に応じた対策が求められています。

※詳しく知りたい方はこちらを

元ソフトバンク社員の機密情報持ち出しから考える内部不正対策 【意外と多い内部不正による情報流出】

他人事じゃない!!三井住友銀行(SMBC)のソースコード流出から考える情報モラルや社内の規則の大切さ!

現役ハッカーの目線

内部不正や不注意の情報漏洩。

私はいつも「情報セキュリティにおける最大の弱点は人間です。」といつも言わせていただいています。その最たる事例がこの内部不正や不注意による情報漏洩ではないでしょうか。

ブラックハッカーたちがよく使う攻撃手法に「ソーシャルエンジニアリング」と言うものがあります。これは、情報を搾取するために情報を扱っている人間の心理的隙やミスを行動に漬け込んで攻撃を行う手法です。

2020年に起こった内部不正にの事例で日本のメーカーの技術者Aが中国メーカーの技術者Bからお互いに会社内の地位向上を目的にお互いに社内情報を共有しないかという提案を受け社内情報を中国メーカーに渡していた事件がありました。しかし、蓋を開けてみれば中国メーカーの技術者は情報を一切渡さず日本メーカーの技術者が一方的に社内情報を中国メーカーに流していたのです。

この事例の「ソーシャルエンジニアリング」技法のひとつでしょう。ブラックハッカーたちはハッキング技術だけでなく詐欺師としての技術も訓練し、それら両方を成熟させることで1流となるのです。

「ソーシャルエンジニアリング」技法は内部不正や不注意の情報漏洩だけでなくフィッシングメール詐欺やウイルス感染などといったほぼすべての攻撃に用いられています。

ブラックハッカーたちは最高の技術者である前に最高の詐欺師でもあるのです。

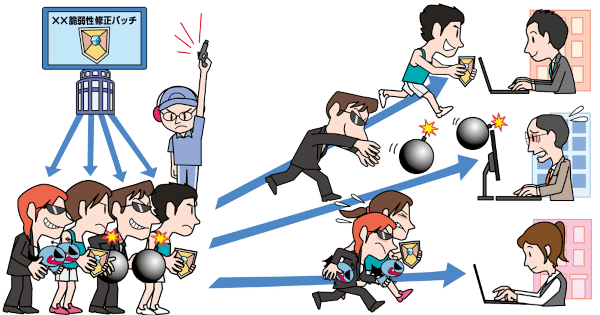

第10位 脆弱性対策情報の公開に伴う悪用増加

脆弱性とはソフトウェアやハードウェアに内在するセキュリティ上の問題点の事を指します。この脆弱性はソフトウェア・ハードウェアを作成する際に出来てしまいます。プログラマーやシステムエンジニアの方々は脆弱性を少なく作ろうことを心がけていますがそれでも脆弱性は出来てしまいます。

この脆弱性は発見され次第報告され公開されます。この公開は本来企業・組織に対して迅速に脆弱性に対して対処してもらうために行われています。しかし、この脆弱性の公開に目を付けたブラックハッカーたちが公開された脆弱性を利用して攻撃を行ってくる事例が多発しています。そして近年では脆弱性の公開から攻撃用コードの流通そして攻撃の本格化のスキームが短くなっています。

脆弱性を利用した攻撃としては「ゼロディ攻撃」「Nディ攻撃」「ワンディ攻撃」の3つに分類出来ます。

【ゼロディ攻撃】

ゼロディ攻撃はこれまで発見されていない脆弱性を利用して攻撃を仕掛けてくる攻撃になります。発見されていない未知の脆弱性の為この攻撃に対しては対策の使用がありません。本当に入口での対策が重要になります。しかし、ゼロディ攻撃は未知の脆弱性を利用するためブラックハッカーたちの中でも限られた実力者しか行うことができないです。また、未知の脆弱性の探索と攻撃によって手に入る報酬など天秤にかけると割に合わないため行うブラックハッカーは少なくなっています。

【ワンディ攻撃】

ワンディ攻撃は公開された脆弱性を利用します。ゼロディ攻撃と違いすでに発見され公開されセキュリティパッチの配布もされているため比較的防ぐことのできる攻撃になります。ブラックハッカーも発見されている脆弱性を利用するため簡単に攻撃に組み込み事が出来ます。しかし、セキュリティパッチを適切に適応できていない組織・企業や端末が非常に多く意外にも被害が多いです。2019年頃の全世界で猛威を振るった「WannaCry」と呼ばれるランサムウェアは公開されていた脆弱性が利用されセキュリティパッチが適用されていなった端末を中心に感染し被害を拡大させました。

【Nディ攻撃】

Nディ攻撃も公開された脆弱性を利用した攻撃になります。ワンディ攻撃との違いはセキュリティパッチが配布されていない期間に攻撃に組み込む点です。ゼロディ攻撃とワンディ攻撃の良いとこどりのような攻撃です。ブラックハッカーにとってここまで都合の良いものはないでしょう。

現役ハッカーの目線

「脆弱性」は情報セキュリティにとって非常に大事な用語になります。ほぼすべての攻撃に脆弱性は利用されます。

私は脆弱性はソフトウェアなどだけに存在するわけではないと思っています。私は脆弱性には3つの脆弱性があると思っています。

「技術的脆弱性」「環境的脆弱性」「人的脆弱性」の3つです。

「技術脆弱性」は言わずもがなです。ソフトウェアなどに内在する脆弱性になります。

「環境的脆弱性」は内部不正などが出来る環境、させる環境、できる環境などです。

「人的脆弱性」は前述しているような心理的隙やミス、行動になります。この脆弱性を利用した攻撃が「ソーシャルエンジニアリング」なのです。

このように脆弱性はすべての情報セキュリティインシデントの根幹であると言っても良いかもしれません。

この3つの脆弱性をうまく利用してブラックハッカーたちは巧妙で高度な攻撃を仕掛けています。

そのため情報セキュリティ対策を考える際は「脆弱性を考える」ことが重要になります。ただ対策ソフトを導入すれば良いわけではありません。根本的な解決になりません。

脆弱性を適切に管理することが非常に大切になります。脆弱性を制する者が情報セキュリティを制すると言えるかもしれません。

まとめ

今回は「情報セキュリティ10大脅威」2021の組織編のランキングの中から5点ピックアップして解説してきました。

前述している通り、このランキングに入っていない脅威も多く存在しています。自分の立場・環境によって脅迫度は変化します。

自分の置かれている環境をしっかり分析して適切な対策を行っていくことが被害を抑える・軽減する一番の近道です。対策ソフト頼みの対策で防げる時代とうの昔に去りました。

なにが必要対策なのかこれからのニューノーマルな働き方をする上で大事ことは何かを考えて対策を行っていきましょう。

情報セキュリティ対策は重大な経営リスクです。企業・組織を運営・継続させるために必要な投資だという考えが大切になります。「自分は大丈夫」の考えはなくしましょう。