現在の情報セキュリティ・サイバーセキュリティを取り巻く環境は急激に変化しています。

1990年代ごろよりパソコンが各家庭に普及し、仕事をするうえで必須アイテムになり組織・企業は情報セキュリティ・サイバーセキュリティにおける様々な脅威に晒され、様々な対策を行う必要がありました。ブラックハッカーたちの攻撃手法は年々変化しそれに合わせて組織・企業も対策方法を変化させています。

そして現在では誰もがスマホやタブレットといった情報端末を持ち歩きその利便性に助けられています。その利便性の一方で個人を標的とした情報セキュリティ・サイバーセキュリティの脅威が忍びよっています。

「自分は関係ない」「自分は大丈夫」という時代は過ぎ去ってしまっています。誰もが攻撃される・被害にあう時代になっています。そのことを理解し、適切な対応・対策が必要になっています。

今回は個人を標的とした攻撃の中でも「SMS(ショートメッセージサービス)」を利用した攻撃(スミッシング)」についてお話していきます。

※一緒に読んで欲しい記事

【現役ハッカーが語る】フィッシングメール詐欺とは?? ~現状や有効な対策を知って適切な対応を~

SMS(ショートメッセージサービス)とは??

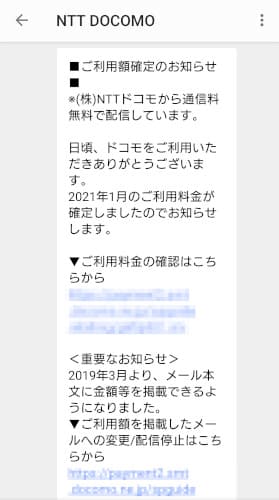

SMS(ショートメッセージサービス)とは電話番号あてにチャット形式でメッセージんpやり取りを行うことが出来るサービスです。

3大キャリアであるドコモ、au、ソフトバンクは勿論、格安SIMの事業者でも使用する事が出来ます。

電話番号しか知らない相手にメッセージを送ることが出来、なおかつ専用のアプリを必要としない為非常に便利なサービスです。しかし、文字数の制限や画像・動画などを送ることが出来ないというデメリットも存在します。

最近では、SMSの開封率の高さ・簡易に利用できる点から多くの企業が活用を始めています。

SMSを利用した攻撃「スミッシング」が急増! 様々な内容で騙す!

前述でお話したように現在はスマホやタブレットといった情報端末を各個人1台以上持ち歩く時代になっています。

そのことにより多くの企業はサイトログインの際の承認コードの送付や様々な連絡事項の伝達手段としてSMS(ショートメッセージサービス)を活用しています。

ブラックハッカーたちは企業がユーザーの事を考えて行っているサービスを逆手に取り個人を攻撃してきています。

SMSを利用した攻撃が増えてきている背景としては①多くの企業が利用しているから、②電話番号のみでメッセージを送れるから、だと考えられます。

①の多くの企業が利用してるという背景については多くの企業が利用している=多くのユーザーが存在しているとう事です。ブラックハッカーとしても餌にかかる魚は多いほうがいいという事です。

②の電話番号のみでメッセージが送れるからという理由としては、電話番号はメールアドレス以上に推測し易いという事です。メールアドレスは文字、数字、記号の組み合わせで尚且つ桁数が固定されていません。それに対して電話番号は桁数が固定されています。そして、頭3桁は090、080、070のどれかから始まります。つまりはブラックハッカーは8桁の数字をランダムに組み合わせてSMSを発信するだけでいいのです。ブラックハッカーも攻撃が非常に簡単に実行できます。

宅配便の不在通知を装うSMS

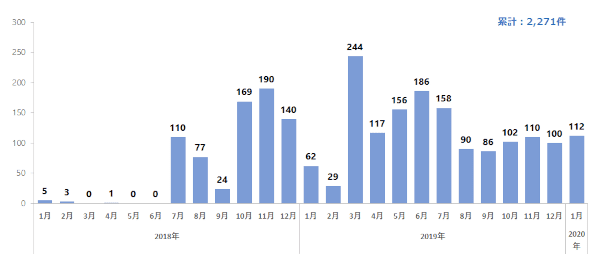

宅配便の不在通知を装うSMSは2018年ごろより観測・被害報告・相談が発生しています。SMSを利用した攻撃の先駆け的なものです。

「お客様宛にお荷物のお届けにあがりましたが不在の為持ち帰りました。配送物は下記よりご確認ください。」という不在通知を装ったSMSから偽のサイトに誘導するこの手口の厄介なところは細かく文章内容を変更してくるという点です。

現在確認されている宅配業者は佐川急便、日本郵便、ヤマト運輸になります。現在はこのなかでも佐川急便・日本郵便を装う物が主流になっています。

送信元を偽装して携帯電話会社等を装うSMS

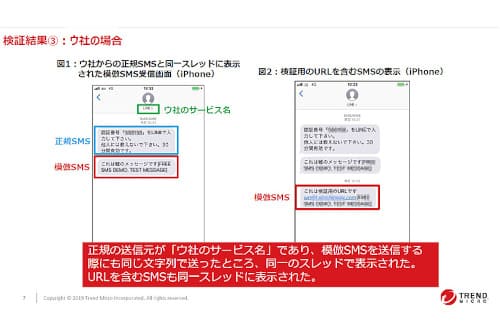

携帯通信会社や大手ショッピングサイト等を装うSMSを用いたフィッシングの手口において送信元を偽装して送信している事例が確認されています。

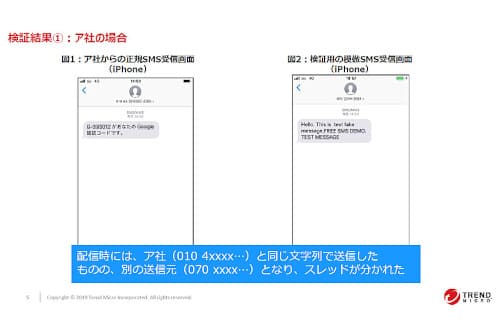

大手セキュリティベンダーであるトレンドマイクロの調査によると国際SMS配信サービスを使用して国内のスマートフォンに対して送信元を偽装できるのかを検証した結果、40%の確率で送信元を偽装することが可能であると示されました。

つまりは、本物と偽物が混在している可能性があると言う事です。

ちなみに、偽装を防いだ端末では本来の送信元と電話番号が異なるためスレッドが分かれ、本物と偽物のスレッドを区別出来る様になっていました。

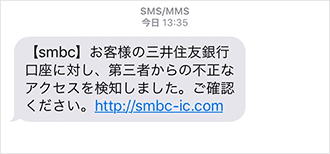

金融機関を装うSMS

2019年9月ごろに不正送金被害が急増し、10月及び11月にも被害が多発しました。それ以降断続的に被害報告・相談が相次いでいます。

金融機関を装うSMSの手口では「セキュリティ強化のため利用を一時停止した」「口座が不正利用されれている可能性がある」などといったのような内容の偽のSMSを送り、早急に対処が必要であるとしてSMS内のリンクからフィッシングサイトへ誘導しています。

被害が確認された初期段階では三井住友銀行などといった都市銀行を装うものが大半であったが、現在では地方銀行を装うSMSも確認されており、銀行からのSMSには注意しなければいけない状況になっています。

その時の注目度の高い事象に関連するSMS

ブラックハッカーたちは常にその時々の注目度・関心度の高い事象をうまく利用して攻撃に応用してきます。

2020年であれば新型コロナウイルスに関連した事例になるでしょう。具体的には「マスクを優先的に配布します。」「特別給付金の申請について」などです。

2021年2月現在であれば「新型コロナウイルスに対するワクチン接種の優先接種」でしょう。

※新型コロナウイルスに乗じた犯罪 JC3日本サイバー犯罪対策センター (外部サイトに移動します。)

SMSを利用した攻撃の具体的な手口は??被害は??

SMSを利用した攻撃の手口は基本的にはフィッシングメール詐欺と同じになります。攻撃の入り口がメールかSMSかの違いだけです。

しかし、メールであれば迷惑メールフィルターや対策ソフトが存在している為多くフィッシングメールが来るわけでばありません(「自分は大丈夫」というわけではありません。あくまで防壁が存在しているというだけです)

ところがSMSに関しては迷惑メールフィルターのような機能はなく、送信されたメッセージすべてが通知されます。つまり、防壁が存在しないのです。

フィッシングメール詐欺よりも警戒する必要が有ります。

では、これから具体的な手口を確認していきましょう。

宅配業者を装うSMSの手口

前述した通り宅配業者の不在通知を装う内容のSMSが送信されてきます。「お届けにあがりましたが不在の為持ち帰りました。再配達の依頼は下記URLより行うことが出来ます。」といった内容でしょう。

フィッシングメールと同じでURLのリンク先は正規サイトを模した偽サイトになっています。専門家でも偽サイトと見破るのは難しいです。

宅配業者を装うSMSの手口では偽サイトにアクセスした端末がAndroid OS端末かiPhone や iPad 等のiOS 端末かによってその後の手口が変わってきます。

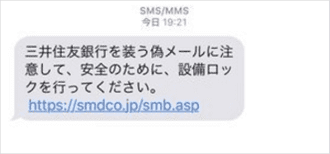

Android OS端末で偽サイトにアクセスした場合の手口と被害

Android OS端末で偽サイトにアクセスした場合の流れは

- 偽の不在通知のSMS内に記載されているURLのリンクをクリックして、偽のフィッシングサイトにアクセスする

- 偽のフィッシングサイトにアクセスすると自動的に不正なアプリのファイルが自動的に端末にダウンロードされる

- 表示されたメッセージに従い、「提供元の許可」をして、不正なアプリを端末にインストールする

このようにAndroid端末で偽のサイトにアクセスした場合は半強制的にアプリをダウンロードされてしまい被害に遭いやすくなる仕組みになっています。

また、不正なアプリのインストール後に追加の誘導を促してくる場合も確認されています。具体的には不正なアプリのインストール完了後偽の傾向メッセージが表示され、そのメッセージをクリックすると他の偽のフィッシングサイトにアクセスさせられ様々な情報の入力を求められます。

具体的な被害としては

- 自分のスマートフォンが他の攻撃の踏み台にされ、不特定多数の電話番号(アドレス帳に登録されている番号)へ偽のSMSを勝手に送信してしまう

- スマートフォンからアドレス帳の情報、SMSの内容を搾取され悪用される危険性がある

- 銀行や携帯電話会社を装ったポップアップメッセージからフィッシングサイトに誘導される可能性がある

実際にIPA(独立行政法人情報処理推進)や捜査機関等に対しあった相談事例としては

- 携帯電話会社が提供するキャリア決済サービスに身に覚えのない請求が発生した。

- 自身が使用しているアカウントが不正利用された。

- フリーマーケットサービス、後払い決済サービス、その他のアカウントサービスにアカウントを勝手に作成され、不正利用された。

などが存在しています。また、アカウントサービスに関しては当該手口の被害者の電話番号を利用してPaypayのアカウントを作成して他で不正に入手した他人のクレジットカードを登録して不正利用するといった事例も報告されています。

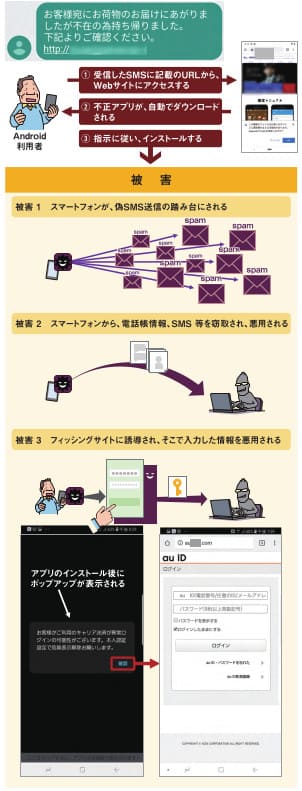

iOS端末で偽のサイトにアクセスした場合の手口と被害

iOS端末で偽サイトにアクセスした場合の手口の流れは

- 偽の不在通報のSMS内に記載されているURLをクリックして偽のフィッシングサイトにアクセスする

- 偽のサイトで、Apple ID、パスワード、電話番号等を入力する

また、上記のような入力画面に続いて、次のように認証コードの入力に誘導される場合も確認されています。

- 偽のサイトで情報を入力した直後にスマートフォン上の通知や、SMS等で認証コードが届く

- 偽のサイトで認証コードを入力する

認証コードを入力すると2ファクタ認証等の多要素認証情報やキャリア決済等のサービス利用時の本人確認情報を攻撃者に奪われてしまいます。

具体的な被害としては

- 「電話番号とキャリア決済の認証コード」を入力した場合キャリア決済を不正利用される。

- 「Apple IDとパスワード」を入力した場合はicloud等のApple関連のサイトに不正ログインされる。

送信元を偽装して携帯電話会社等を装うSMSの手口と被害

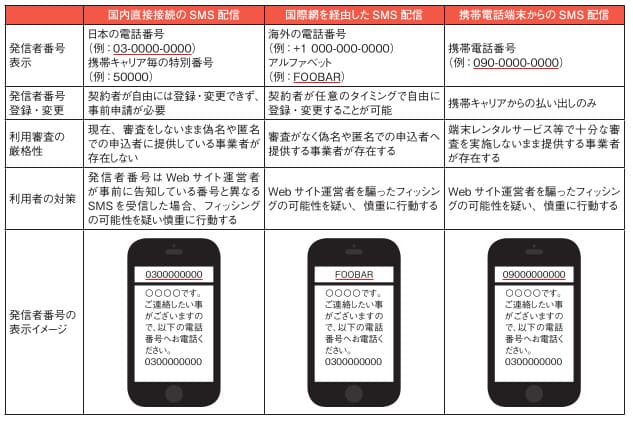

SMS送信サービスの中には国際網を経由するSMSを送信することが出来るサービスも存在しています。その様なサービスでは発信者の電話番号の表示を任意のアルファベット文字列にすることが審査なしに使用する事が出来ます。

このような任意にアルファベット文字列を使用できることを悪用することで実在する組織・企業を装う事や、発信者の匿名化を行うことが出来ます。

また、正規の発信者がアルファベット文字列を使用して配信していた場合、攻撃者に同一のアルファベット文字列を使用され、正規のメッセージと偽のメッセージが同一のスレッド内に表示されてします危険性もあり、メッセージの真贋判別がより難しくなっています。

偽のメッセージ内のURLのリンクをクリックすることで偽のフィッシングサイトに誘導されます。

携帯電話会社を装う手口ではフィッシングサイトに携帯電話会社が提供するアカウントサービスのID、パスワード、電話番号、暗証番号を入力することでキャリア決済を不正利用される被害が確認されています。

金融機関を装うSMSの手口と被害

金融機関うを装うSMS内のURLをクリックして誘導されるURLの偽のフィッシングサイトに表示される入力項目はインターネットバンキングのアカウント情報(ログインID・パスワード)、銀行口座情報、電話番号等一様ではなく各インターネットバンキングの認証システムの仕様の合わせて情報を搾取できるように作成されています。

また、ワンタイムパスワード、乱数表等に多要素認証の情報も搾取され、多要素認証による本人確認も突破され被害に繋がっています。

SMSを利用した手口の対策は?? 被害に遭った際の対処は??

基本的な対策はフィッシングメール詐欺の対策と大きく変わりません

- SMS内のURLのリンクをクリックしない

- よく利用サイトは正規のアドレスをブックマークしておき、そこからアクセスする

- もしSMS内のURLのリンクを使用する必要がある場合はURLが正規の物か確認してからアクセスする

- 手口を知る

- パスワードや認証コードといった情報を安易に入力しない

正規のサイトではフィッシングメール詐欺同様注意喚起がされており、SMSの受信があった際には一度確認してください。

また、真偽を確認しようとして、SMSへ返信することや電話をかけること、リンク先にアクセスすることは被害につながる可能性があるため行わないようにしましょう。

また、誤ってフィッシングサイトに情報を入力してしまった場合は

- 捜査機関に連絡をする

- すぐにパスワード等の変更可能の情報を修正する

- サービスを提供している正規のサービス提供者に相談する

- キャリア決済サービスなどで不正利用がないか確認する

- 認証コードを入力した場合は認証コードの発行元に相談する

- android端末にダウンロードした不正アプリを削除し、端末を初期化する

以上のような対処を焦らず冷静に行うことが被害を拡大させないこととして重要です。

※フィッシング対策協議会(外部サイトに移動します。)

※トレンドマイクロ Site Safety Center(外部サイトに移動します。)

→URLを入力することでサイトの安全性を4段階で判別できます。

※一緒に読んで欲しい記事

【現役ハッカーが語る】フィッシングメール詐欺とは?? ~現状や有効な対策を知って適切な対応を~