狙われている医療業界① ~データで読み解く医療業界の情報セキュリティ環境 ~

近年、医療機関でも電子カルテや遠隔診療などの導入がなされておりICT化が進んできています。しかし、ICT化が進む一方で情報セキュリティに対する考え方が依然変わっておらず取り残されている様な状況になっています。

これまで、医療機関におけるインターネット環境は院内限定でイントラネットで構築されていることが多くサイバー攻撃や情報セキュリティインシデントが起こりにくい環境であり、「自分は大丈夫」という意識が残っています。また、攻撃者が医療機関という命にかかわる現場を狙うはずがないという性善説的な考えも聞こえてきます。

しかし、攻撃者に道徳を求めてはいけません。お金になるのであれば関係ありません。そして、医療機関が持ち得る情報は非常にセンシティブな物が多く、尚且つ人の命に直結します。

医療機関を守るという事は患者様の命を生活を守る事と同義であると考えて情報セキュリティ対策を行っていかなければいけないでしょう。

「狙われる医療業界」と題して数回の連載形式でお届けしていきます。第1回の今回は様々な機関・企業が公表しているレポートやデータを読み解き医療業界がおかれている情報セキュリティの環境について考えていきたいと思います。

目次

医療業界を取り巻く情報セキュリティの環境

医療業界において情報セキュリティという観点は長らく軽視されてきた部分だといえます。人命を救うことが最優先される環境においてはまず初めに利便性という観点が重視され利便性を阻害する情報セキュリティ対策は論じられてきませんでした。しかし、現代に医療で使用する多くの機器がネットワークへ接続される・できる環境になっており、患者情報やその他のデータだけでなく人命さえも攻撃等の脅威に晒されているのが現状です。

実際の研究データ・調査報告書を見ていき自分の所属している医療機関が情報セキュリティ対策を十二分に確保できているのかを客観的に見て実態を知ることが重要でしょう。

それではデータを見ていきましょう。

トレンドマイクロ社 「法人組織におけるセキュリティ実態調査ー2017年版 医療業界編ー」

2017年にセキュリティベンダーであるトレンドマイクロより「法人組織におけるセキュリティ実態調査ー2017年版 医療業界編ー」が発表されました。実際の被害額や被害内容が詳しく調査され報告されているため少し古い情報になりますが非常に有効な報告レポートとなっています。まずはこの調査レポートから見ていきましょう。

※トレンドマイクロ社「法人組織におけるセキュリティ実態調査ー2017年版医療業界編ー」

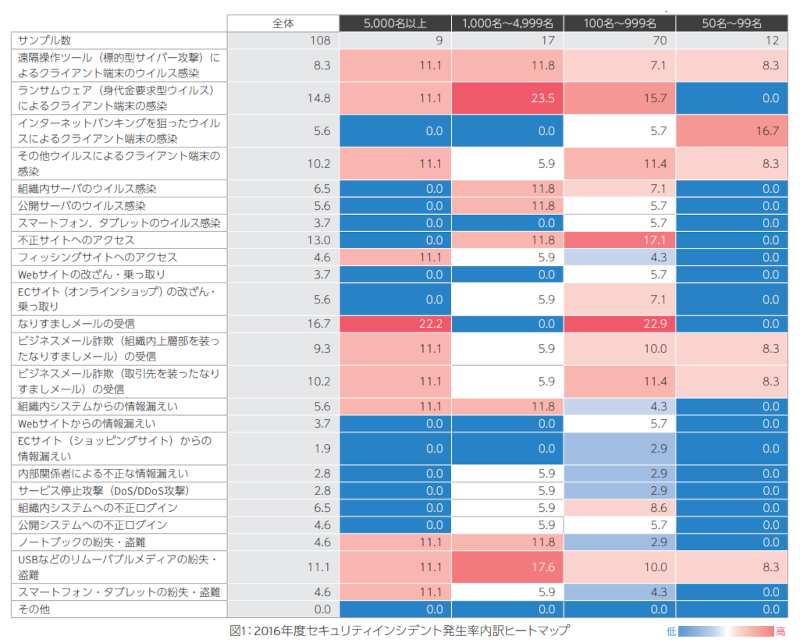

医療業界のセキュリティインシデント発生状況

まずはセキュリティインシデントの発生率と内訳について確認していきます。(2016年のデータのため2022年時点とは異なります。)

・ランサムウェアによる端末のウイルス感染

発生率が高い項目の一つ目は「ランサムウェアによる端末のウイルス感染」になります。この項目は2022年現在ではさらに発生率が上がっていると推測されます。

医療機関がランサムウェアに感染してしまうと電子カルテや様々な医療システムの使用が出来なくなり診察そのものを行う事が出来なくなる可能性もあります。

また、ランサムウェアに感染したほとんど医療機関では緊急の患者受け入れを中止する対応が多くそれだけで患者様の命を脅かす要因になってしまいます。

・なりすましメール・ビジネスメール詐欺の受信

2016年の調査ではなりすましメールの受信が多く確認されています。2022年現在でもこの手のメールの受信は多く、高度に巧妙化していると言えるでしょう。

特に2020年から2022年にかけては「Emotet」の流行・活動の再開というイベントも起こっており、なりすましメール・ビジネスメール詐欺に関しては今後も脅威になっていくでしょう。

単純な内容であるが故の油断からなりすましメール・ビジネスメール詐欺に引っかかってしまうという事も十二分に考えられます。

・USBなどのリムーバブルディスクの紛失

USBなどのリムーバブルディスクの紛失事例は2022年でも多く耳にします。医療機関のシステムではUSBなどで情報をやり取りをすることが多いため紛失により情報が流出するリスクが高まります。また、紛失とは関係ありませんが、USBからのマルウェア感染といった事例も報告されているためUSBといったリムーバブルディスク関係の取り扱いはルールでしっかり規定するとともに周知徹底が必要になります。

医療業界のセキュリティ被害内容

次にインシデントが発生した際の被害について詳しく見ていきましょう。(2016年のデータのため2022年時点とは異なります。)

・従業員・職員に関する個人情報の漏えい

まず、大きな被害を受けているのは「従業員・職員に関する個人情報の漏えい」でした。この被害は主になりすましメール・ビジネスメール詐欺によるものだと推測されます。なりすましメール・ビジネスメール詐欺に騙され個人の情報を誤って漏えいさせそこから関連にして組織全体の個人情報の漏えいに繋がっていると推測できます。

また、USBなどの情報端末の紛失・盗難からの漏えいの可能性も排除できません。

・業務提携先情報の漏えい

次に被害が出ている項目は「業務提携先情報の漏えい」です。この情報の漏えいに関しては2022年現在でいうところの「サプライチェーン攻撃」に利用される可能性があります。つまり。自組織だけでなく組織と関係を持っている多くの企業・組織に対して攻撃・被害を及ぼす可能性があると言うことになります。

この情報漏えいもなりすましメール・ビジネスメール詐欺が起因していると考えられます。

・データ暗号化(ランサムウェアによる)

次の被害内容は「データ暗号化(ランサムウェアによる)」になります。

この項目はランサムウェアによる被害になります。

2020年~現在にかけて医療業界でランサムウェアの被害が拡大しており今後も最も注意するべき被害だと言えます。

※【現役ハッカーが教える情報セキュリティ入門】ランサムウェアとは??実害と対策を徹底解説!!

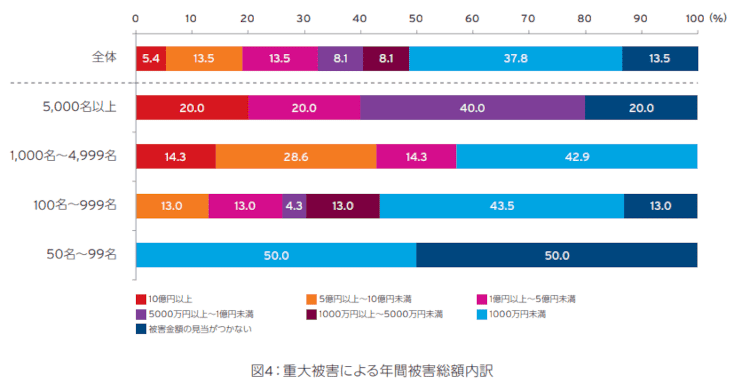

医療業界のセキュリティ被害額

最後に実際の被害額についてみていきましょう。

年間の平均被害額は2億4750万円となっています。

一番被害額が少ないのは従業員・職員数が100名以下の組織で1000万未満が50%、被害額の見当がつかないも50%となっています。その為実際に被害額はさらに大きくなる可能性があります。

この被害金額は2016年のデータであり、2022年現在はさらに被害が拡大していると予想することが出来ます。

万が一被害が発生した際に被害を拡大させないことが重要になってきます。そのためには「情報セキュリティ対策をコストと考えるのではなく投資である」と考えることが必要になってくるでしょう。情報セキュリティ対策に対して適切な予算を配分することによりインシデントの発生を未然に防ぐこと、万が一起きても被害を最小に留めることが可能になります。

医療業界に対するサイバー攻撃、セキュリティインシデントの発生はもはや対岸の火事ではなくすでに火事が起き、延焼が始まってきていると言わざるを得ません。

SOMPOリスクマネジメント社 「医療分野におけるサイバー攻撃の動向と医療機関でのサイバーセキュリティ対策」

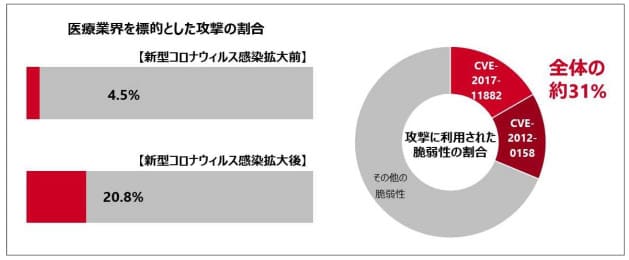

次の確認していくレポートはSOMPOリスクマネジメントが2021年10月に発表した「医療分野におけるサイバー攻撃の動向と医療機関でのサイバーセキュリティ対策」になります。このレポートでは新型コロナウイルスの拡大の前後で医療機関に対するサイバー攻撃が増加しているという点から今後の医療機関でのサイバーセキュリティ対策について言及しています。

※SOMPOリスクマネジメント「医療分野におけるサイバー攻撃の動向と医療機関でのサイバーセキュリティ対策」

新型コロナウイルス感染症の影響による医療機関への攻撃の増加

新型コロナウイルスの感染拡大により医療業界・機関を狙ったサイバー攻撃は増加傾向にあります。

IBM社が発表した調査報告書によると医療業界へのサイバー攻撃の割合は2019年では3.3%であったが2020年では6.6%に増加したとされています。また、Check Point Research社の調査によると2020年11月の医療分野に対するサイバー攻撃は前月と比べて 45%増加したされています。これは全業種平均の 22%を大きく上回り、医療分野がサイバー攻撃の標的とされていることがわかる結果となりました。

※IBM X-Force 脅威インテリジェンス・インデックス・レポート(外部サイトに移ります。)

※Check Point Research 社(外部サイトに移ります。)

医療分野のサイバー攻撃の特徴

犯罪者がサイバー攻撃や情報セキュリティに対する攻撃を実行する際、攻撃が簡単に実行できるか、そして攻撃の報酬が大きいかで攻撃の実行を決断します。この理論は経済学的観点から考えると非常に理に適っていると言えます。つまりは、攻撃者はリスクと報酬を考え、コストパフォーマンスが高い標的を探し、攻撃してくると言えます。

では、医療分野は攻撃者にとってコストパフォーマンスが高い標的であるのか考えていきましょう。

・医療分野への攻撃容易性

現在、医療分野においてICT化が加速しており、インターネットに接続可能な機器が増加しています。また、パソコンやタブレット、スマホなどの活用によって情報端末の管理が難しくなっています。このように、ICT化が進み情報端末が増えれば攻撃の起点となりうる入り口が増えるため攻撃者にとっては攻撃が実行しやすくなります。

そして、端末の増加は適切な管理ができない、もしくは職員による不適切な端末の使用を見過ごす原因になってしまい、不注意による情報漏えいといった組織内部を起因としたインシデントの発生にもつながってしまいます。

端末の管理でさえ困難になる環境にさらに追い打ちをかけるのが脆弱性の管理になります。医療分野ではいまだにWindowsXPや7が稼働しています。ソフトが動かなくなる、費用が掛かる、アップデートによって医療活動が滞る可能性があるといった理由から脆弱性がそのままになっている事例が多く存在します。脆弱性が多く存在するという事はそれだけ簡単に侵入することが出来、システム全体に対して影響を及ぼすことが出来るという事です。(ラテラルムーブメントが容易である)

実際に新型コロナウイルスの感染が拡大した2020年前半から世界的に医療分野に対して多くの攻撃キャンペーンが実施されました。この攻撃キャンペーンにで使用された脆弱性の約3割は2017年に以前に修正プログラムが公開されているものであり、防ぐことが容易な攻撃であったと言えます。脆弱性の放置するという事は自ら攻撃者に対して攻撃してくださいと入り口を開放していると言えるのではないでしょうか。

また、医療分野に従事する職員に情報セキュリティの教育が不十分であることも医療分野に対する攻撃を容易にしている一因であると言えます。情報セキュリティのインシデントの原因の多くは人です。いくらシステムに対して最高峰の対策ソフトを使用して防御をしていても、そのシステムを利用する人が適切な知識がなければ全く機能しません。攻撃者はサイバー攻撃・情報セキュリティに対する攻撃を行う際は人を攻撃してきます。(ソーシャルエンジニアリング)

適切な情報セキュリティ教育を行い、情報端末を適切に利用する知識を身に着け医療機関を攻撃から守る必要があります。

※株式会社クロイツ:ホワイトハッカーが教える情報セキュリティ教育

・価値の高い医療情報と医療分野が保有する資産

医療分野は攻撃者にとって非常に価値の高い情報や資産を保有していると言えます。新型コロナウイルスの感染が拡大し、ワクチンの開発が盛んにおこなわれるとその開発に関する機密情報狙った攻撃が多くの製薬会社に対して行われました。

また、医療機関が保有する患者情報の価値は高いとされています。ダークウェブ上ではクレジットカード情報の約20倍の価格で取引されており攻撃者にとってはお金のなる木になっています。

そして、近年流行しているランサムウェアにおいても患者情報が悪用されています。従来のランサムウェアは単に端末の情報を暗号化し暗号化の複号の対価として身代金を要求していました。しかし、近年のランサムウェアは暗号化した情報を窃取し情報を公開すると脅し身代金を確実に払うように要求してきます。(いわゆる「2重の脅迫」)また、サービス不能攻撃(DDos攻撃)を行い脅迫を実行したり、窃取した患者情報を利用して患者個人に対して脅迫を行う事例も観測されています。(3重、4重の脅迫)

また、医療機関では情報だけでなく医療機関が保有している情報資産である医療機器に対しての攻撃も行われています。攻撃により医療機器が停止することで患者の命をじかに脅かす事例に発展します。 Ponemon Instituteの調査によると、直近 2 年間でランサムウェア攻撃の被害に遭った医療機関において、処置や検査の遅延よる予後不良(70%)、医療処置による合併症の増加(36%)、死亡率の増加(22%)等、ランサムウェア攻撃による患者安全へ影響があったと報告されています。2022年現在ではまだサイバー攻撃によって実際に患者様の生命が奪われた例はありませんが近い未来発生する可能性は非常に高いと言わざる負えないでしょう。

※【現役ハッカーが教える情報セキュリティ入門】ランサムウェアとは??実害と対策を徹底解説!!

一般社団法人医療 ISAC 「国内病院に対するセキュリティアンケート調査の結果と考察」

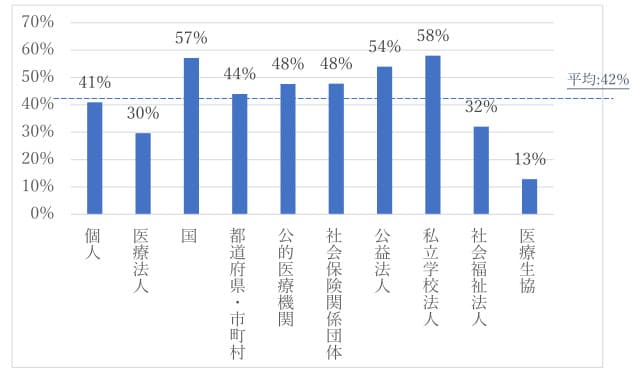

2021年12月に医療ISACより「国内病院に対するセキュリティアンケート調査の結果と考察」が発表されました。この報告書は医療ISACによって実際に医療機関がどのようなセキュリティ対策を講じているのかの実態を把握するために一般社団法人日本病院会の協力を得て、セキュリティに関するアンケート調査を行い、586 病院からの回答をもとに作成されたものになります。詳細な実態把握がなされており医療分野のセキュリティ対策の環境を知るには非常に有効な資料になっています。

今回はいくつかデータ(開設者別)をピックアップしてみていきたいと思います。

※一般社団法人医療 ISAC 「国内病院に対するセキュリティアンケート調査の結果と考察」(外部サイトに移ります。)

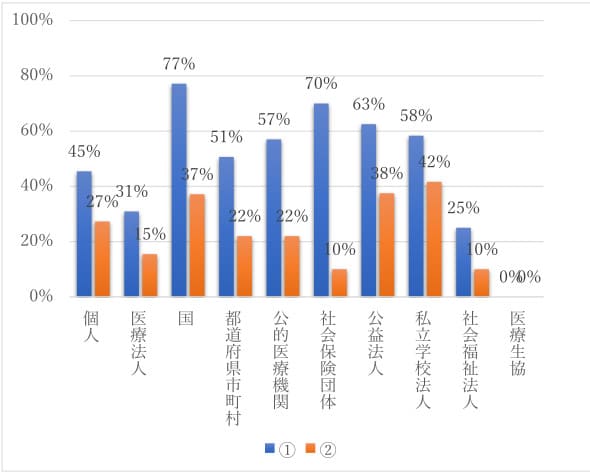

開設者別の調査結果:「全体の傾向」

情報セキュリティ対策に関連した質問事項に対して「対応できている」と回答した割合は全体では42%であり少し低い水準であり医療機関において情報セキュリティに対する対策・意識が進んでいない結果となっていると言えます。

しかし、国や公益法人・私立学校法人等では50%を超える結果が出ており今後情報セキュリティ対策が医療分野で広がっていくと考えられる。

また、医療法人や医療生協では30%を下回る結果となっており医療分野の中でも格差が発生している状況になっています。

開設者別の調査結果:「人的セキュリティ」

人的セキュリティに関連する質問において「雇用期間中、組織として従業員に求めるセキュリティ意識を一定水準で維持するための教育・研修を継続的に実施しているか? 」という質問に対して「対応できている」と回答した割合は39%でした。

時間・予算などの資源が限られているため人的セキュリティに対しての配分が少ない傾向にあると考えられます。しかしながら。これからの情報セキュリティ対策において「人的セキュリティ」という項目は必須の項目であり今後必ず行っていかなければいいけない項目であると言えます。

情報漏えいの原因の約7割が従業員の不注意であり、攻撃者も従業員に対して攻撃(ソーシャルエンジニアリングなど)を仕掛けてきています。現在の情報セキュリティ対策はシステムでだけでは防ぐことが出来ない状態になっています。

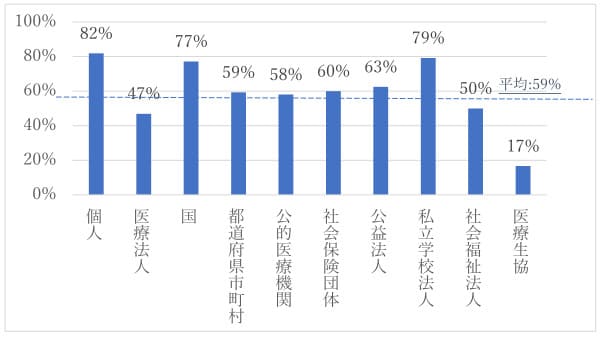

開設者別の調査結果:「バックアップ」

データのバックアップに関連して「医療情報システムの重要度に応じて、必要なデータ・プログラムを定期的にバックアップしているか」という質問事項への回答では「対応できている」と回答した割合は59%でした。この割合は他の事項よりも高い割合になりました。それだけデータバックアップの重要性が認識されているということだと思います。

しかし、中にはオフライン環境へのバックアップデータ退避などへの対応が出来ていないとの回答があり、バックアップの方法や運用管理への不安が残ります。

開設者別の調査結果:「運用上のセキュリティ管理」

運用上のセキュリティ管理に関連して「「医療情報システムに未許可のソフトウェアがインストールされないように管理手続を定めているか。また、既にインストールされたソフトウェア、及びオペレーティングシステムの技術的な脆弱性への対応を一定の頻度で実施しているか」という質問に対して「対応できている」と回答した割合は49%でした。

脆弱性への対応や不審なソフトウェアに対する対策が不十分である結果が出ています。特に脆弱性という観点に絞って考えると前述した様の攻撃者に対して「侵入してください」と入り口を全開にしたままの医療機関が半数以上あるという事が言えます。

脆弱性への考え方が甘いと言わざるを得ないです。脆弱性はシステムだけでなく人的・環境的なものも存在しています。一度組織全体の脆弱性を見直す事が必要なのかもしれません。

開設者別の調査結果:「インシデントレスポンス/BCP」

インシデントレスポンスやBCP(事業継続計画)に関連する質問において

- 情報セキュリティインシデントが発生した場合、事前に役割・責任を定めた担当者・責任者が

連携しながら、業務への影響、または患者への被害を最小限化するために対応を実施し、同

様の事象が再発しないための対策を講じているか。 - 自組織において自然災害やシステム障害等が発生した場合を想定した業務継続計画を策定

し、一定の頻度で訓練を実施して、その実効性を高める取組を組織全体として実施している

か。また、自組織が被災し、システムが利用不可となった場合に備え、自組織の外部にバッ

クアップ施設 を準備しているか。

に対して「対応できている」と回答した割合を見てみると全体的に「インシデントレスポンス」に対する対応は出来ている結果になりました。しかし、「BCP」に関してはほとんど組織で対応できていない結果になっています。インシデントレスポンスに対しては対応できると回答しているにも関わらずBCPに対しては対応できていないという摩訶不思議な結果が出ています。

情報セキュリティ対策においてはインシデントレスポンスの延長にBCPが存在しています。BCPがなければインシデントレスポンスは不完全であると言えるでしょう。なぜならサイバー攻撃が発生した場合はシステム障害が起こる可能性が大きいからです。いかにしてサイバー攻撃を食い止める、いかにしてシステム復旧を行うのかすべて連動して対応しなければいけないのです。

今一度BCPに対する対応を考えなければいけないでしょう。

まとめ

医療分野における情報セキュリティを取り巻く環境を3つのデータで確認してきました。

まず、言えるのは「情報セキュリティに対する意識」ではないでしょうか。いまだに「自分は関係ない」「自分は大丈夫」とう考えが多く感じます。しかし、医療分野における情報セキュリティインシデントやサイバー攻撃は日々発生しています。決して対岸の火事はなくなっているのです。医療分野のICT化が加速している為、今後さらに重大なインシデントが発生すると予想されるでしょう。

また、医療分野における「脆弱性」に対する対応についても課題があります。簡単にアップデートのできる環境でないことは十分に承知していますが、脆弱性を少しでも減らす・管理することは常に必要でしょう。ほとんどのサイバー攻撃には脆弱性が利用されている為、脆弱性を減らすことが出来ればそれだけリスクを抑えることが可能になるでしょう。

最後に、現在の情報セキュリティ対策はシステムだけでは防ぐことが出来ません。対策ソフトが発達した為攻撃者は人を標的にしています。その為人の意識という点が重要になって来るため、人とシステムを融合させたハイブリッドのセキュリティ対策に切り替えていく必要があるようのではないでしょうか。